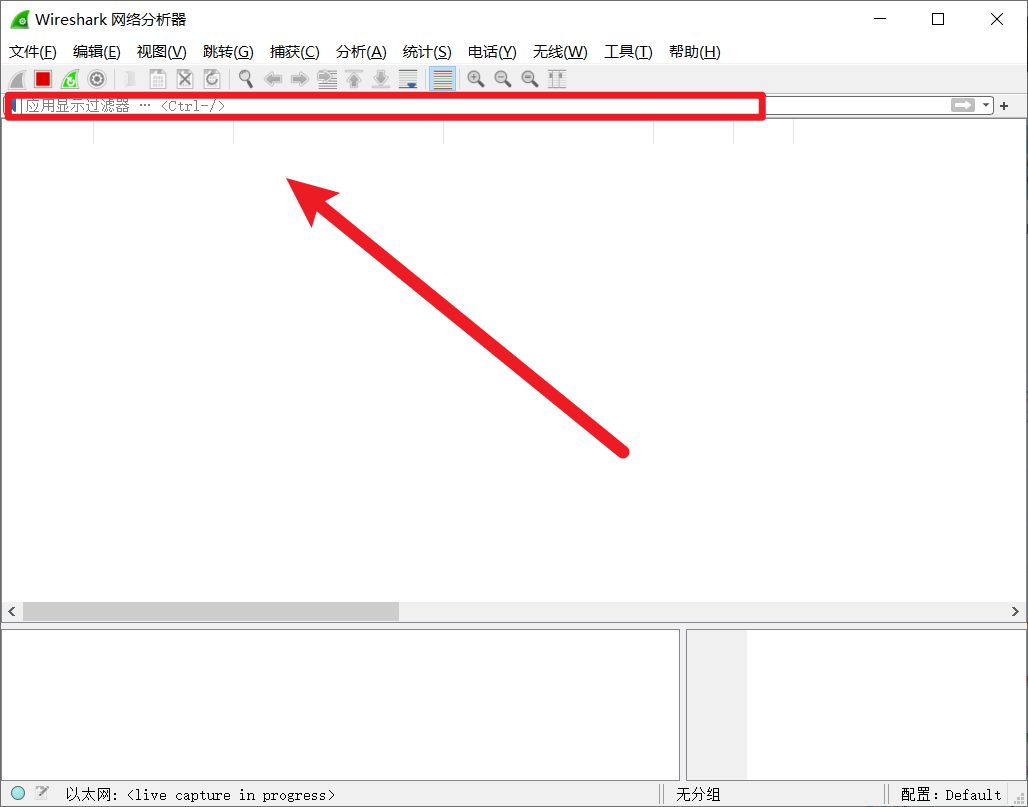

在 Wireshark 顶部“显示过滤器”输入框中,直接输入下面的过滤命令并回车即可生效

一、显示过滤器(抓完包后用 ⭐⭐⭐⭐⭐)

常用IP + 端口(网工排错核心,多种组合示例)

⚠️明确说明:Wireshark 不能直接 IP + 域名

⚠️给出 HTTP / HTTPS / DNS 三种分层解决方案

⚠️HTTPS 场景明确推荐 TLS SNI

⚠️DNS 两步法(先查名,再跟 IP)

▶ 源地址 + 目的地址 + 目的端口(精确排障 → 源IP + 目的IP + 目的端口)

192.168.1.10访问10.0.0.8的443端口,以下类似

ip.src == 192.168.1.10 && ip.dst == 10.0.0.8 && tcp.dstport == 443════════════════════════════════

📌 域名相关过滤(DNS / HTTP / TLS)

════════════════════════════════

⚠️⚠️⚠️针对域名:

✅ 方式一:源地址 + HTTP Host + 目的端口(HTTP)

适用场景:

HTTP 明文

排查某台主机访问某网站的 Web 服务

ip.src == 192.168.1.10 && http.host == "www.example.com" && tcp.dstport == 80✅ 方式二:源地址 + TLS SNI + 目的端口(HTTPS,强烈推荐)

适用场景:

HTTPS

不解密 TLS

防火墙 / 上网行为审计 / 访问控制分析

👉 HTTPS 场景下的“标准解法”

ip.src == 192.168.1.10 && tls.handshake.extensions_server_name == "www.example.com" && tcp.dstport == 443✅ 方式三:源地址 + DNS 查询 + 再跟踪 IP(两步法)

👉 严谨、最底层

适用场景:

DNS 污染

CDN 问题

第一步:找域名解析请求

ip.src == 192.168.1.10 && dns.qry.name == "www.example.com"第二步:根据解析出的 IP 再过滤

ip.src == 192.168.1.10 && ip.dst == 4.4.4.4 && tcp.dstport == 443══════════════════════════════════════════════════

🔹 上一部分:域名相关过滤(DNS / HTTP / TLS)

🔹 下一部分:IP 相关过滤(IP + 端口 / 网工核心)

══════════════════════════════════════════════════

✅ 针对「普通 / 常用 IP 解析」的推荐表示:🟢

▶ 源地址 + 源端口(常用于排查“是谁发出来的”)

ip.src == 192.168.1.10 && tcp.srcport == 443ip.src == 10.0.0.5 && udp.srcport == 53▶ 目的地址 + 目的端口(最常用,排查“访问谁 / 服务是否通”)

ip.dst == 192.168.1.20 && tcp.dstport == 80ip.dst == 10.0.0.8 && tcp.dstport == 22▶ 源地址 + 目的端口(排查“某台主机访问了哪些服务”)

ip.src == 192.168.1.10 && tcp.dstport == 443ip.src == 192.168.1.10 && udp.dstport == 53▶ 任意方向地址 + 端口(不知道方向时最稳的写法)

ip.addr == 192.168.1.10 && tcp.port == 443ip.addr == 10.0.0.5 && udp.port == 161▶ 多端口(排查一个主机访问多个服务)

ip.src == 192.168.1.10 && (tcp.dstport == 80 || tcp.dstport == 443)▶ 排除端口(缩小干扰流量)

ip.addr == 192.168.1.10 && tcp.port != 22▶ 实战常用总结(网工口诀)

不知道方向 → ip.addr + port

查访问谁 → ip.src + dstport

查谁访问我 → ip.dst + dstport 1️⃣ 基础协议

arp

icmp

ip

tcp

udp

http

dns

tls2️⃣ IP / MAC 定位(最常用)

ip.addr == 192.168.1.1

ip.src == 192.168.1.1

ip.dst == 192.168.1.1eth.addr == 00:11:22:33:44:55

eth.src == 00:11:22:33:44:55

eth.dst == 00:11:22:33:44:553️⃣ 端口过滤

tcp.port == 80

tcp.srcport == 443

tcp.dstport == 22

udp.port == 534️⃣ 排除无关流量

!arp

!icmp

!ipv6二、ARP / ICMP(网络故障必抓)

ARP

arp

arp.opcode == 1 # ARP 请求

arp.opcode == 2 # ARP 响应

``

ICMPicmp

icmp.type == 8 # ping 请求

icmp.type == 0 # ping 响应