找到

31

篇与

hdd

相关的结果

- 第 3 页

-

核心成员试探边界时,敢不敢管第一次,决定了你的管理上限 核心成员试探边界时,敢不敢管第一次,决定了你的管理上限 很多从基层上来的管理者,真正失去权威,并不是因为能力不够, 而是在第一次越界发生时,没有站出来。 越界往往不是大事。 可能只是一次迟到、一次流程省略、一次“先干了再说”。 问题不在事情本身,而在于: 这是不是被默认了。 在团队里,核心成员的行为从来不只是个人行为。 他们的一举一动,都会被其他人视为“真实规则”的信号。 当第一次越界没有被纠正, 团队接收到的信息只有一个: 规则是可以谈的,标准是有弹性的。于是管理者后面会进入一个熟悉的困境: 开始发现问题越来越多, 开始需要反复强调规则, 但每一次强调,执行力却越来越差。 不是因为大家变差了, 而是因为第一次你已经给过答案。 敢不敢管第一次,并不意味着要上纲上线。 真正有效的管理,往往是冷静、克制、但明确的。 一句话就够了: “这件事本身不大,但如果默认存在,我后面就没法用同一套标准要求大家,这次我会按规则来。” 当你在第一次越界时,态度清晰、标准一致, 后面的大多数问题,其实都不会再发生。 管理从来不是靠天天强调权威, 而是靠在关键节点,做出一次不模糊的判断。

核心成员试探边界时,敢不敢管第一次,决定了你的管理上限 核心成员试探边界时,敢不敢管第一次,决定了你的管理上限 很多从基层上来的管理者,真正失去权威,并不是因为能力不够, 而是在第一次越界发生时,没有站出来。 越界往往不是大事。 可能只是一次迟到、一次流程省略、一次“先干了再说”。 问题不在事情本身,而在于: 这是不是被默认了。 在团队里,核心成员的行为从来不只是个人行为。 他们的一举一动,都会被其他人视为“真实规则”的信号。 当第一次越界没有被纠正, 团队接收到的信息只有一个: 规则是可以谈的,标准是有弹性的。于是管理者后面会进入一个熟悉的困境: 开始发现问题越来越多, 开始需要反复强调规则, 但每一次强调,执行力却越来越差。 不是因为大家变差了, 而是因为第一次你已经给过答案。 敢不敢管第一次,并不意味着要上纲上线。 真正有效的管理,往往是冷静、克制、但明确的。 一句话就够了: “这件事本身不大,但如果默认存在,我后面就没法用同一套标准要求大家,这次我会按规则来。” 当你在第一次越界时,态度清晰、标准一致, 后面的大多数问题,其实都不会再发生。 管理从来不是靠天天强调权威, 而是靠在关键节点,做出一次不模糊的判断。 -

从基层上来的管理者,如何重建权威? 引言:为什么“基层出身”的管理者最容易失去权威 从基层走到管理岗位,本该是优势: 懂业务 接地气 能吃苦 但现实中,很多人却发现: 说话没人当回事 老同事不服,新同事不怕 事情要靠自己盯,才能推进 问题不在能力,而在——权威结构没有被重新建立。 一、先澄清一个误区:权威不是“凶”和“端架子” 基层上来的管理者,常见两种极端: 怕被说“变了”,不敢管人 突然变严,结果团队反感 真正的权威不是情绪压人,而是三件事: 决策权清晰 规则可预期 结果可兑现 二、基层管理者权威缺失的三个根本原因 1. 角色没有完成“心理切换” 你心里还是“自己人”, 但团队已经把你放在“管理者”位置上审视。 2. 边界模糊 谁可以决定? 谁负责结果? 谁承担后果? 如果你不说清楚,团队一定会试探。 3. 过度依赖个人能力 事靠你顶,决策靠你补位, 久而久之,团队只认可你“能干”,不认可你“有权”。 三、重建权威的第一步:先立“位置”,再立“关系” 一句很现实的话: 管理顺序错了,越讲感情越没权威。你需要先做的三件事: 明确哪些事由你拍板 明确哪些事你不再亲自下场 明确哪些行为不可接受 不是翻旧账,是重新定规则。 四、用“规则权威”替代“人情权威” 基层上来的管理者,最忌: 熟人社会 看关系松紧给标准 正确做法: 要求对事,不对人 标准公开、过程透明 一旦定规则,自己先严格执行 权威不是靠“你是谁”, 而是靠规则站在你这边。 五、通过“关键决策”快速建立权威 权威不是日常聊天建立的, 而是在关键时刻建立的。 三个必须站出来的场景: 团队目标被模糊对待时 核心成员试探边界时 出现明显不公平或失控行为时 原则: 宁可一开始显得严格,也不要一开始显得软。六、减少“救火”,增加“结果负责制” 从基层上来的管理者,很容易: 自己兜底 自己补漏洞 但这会直接削弱权威。 你需要做的转变: 问“你打算怎么解决?” 要“结果”,而不是“态度” 让责任

从基层上来的管理者,如何重建权威? 引言:为什么“基层出身”的管理者最容易失去权威 从基层走到管理岗位,本该是优势: 懂业务 接地气 能吃苦 但现实中,很多人却发现: 说话没人当回事 老同事不服,新同事不怕 事情要靠自己盯,才能推进 问题不在能力,而在——权威结构没有被重新建立。 一、先澄清一个误区:权威不是“凶”和“端架子” 基层上来的管理者,常见两种极端: 怕被说“变了”,不敢管人 突然变严,结果团队反感 真正的权威不是情绪压人,而是三件事: 决策权清晰 规则可预期 结果可兑现 二、基层管理者权威缺失的三个根本原因 1. 角色没有完成“心理切换” 你心里还是“自己人”, 但团队已经把你放在“管理者”位置上审视。 2. 边界模糊 谁可以决定? 谁负责结果? 谁承担后果? 如果你不说清楚,团队一定会试探。 3. 过度依赖个人能力 事靠你顶,决策靠你补位, 久而久之,团队只认可你“能干”,不认可你“有权”。 三、重建权威的第一步:先立“位置”,再立“关系” 一句很现实的话: 管理顺序错了,越讲感情越没权威。你需要先做的三件事: 明确哪些事由你拍板 明确哪些事你不再亲自下场 明确哪些行为不可接受 不是翻旧账,是重新定规则。 四、用“规则权威”替代“人情权威” 基层上来的管理者,最忌: 熟人社会 看关系松紧给标准 正确做法: 要求对事,不对人 标准公开、过程透明 一旦定规则,自己先严格执行 权威不是靠“你是谁”, 而是靠规则站在你这边。 五、通过“关键决策”快速建立权威 权威不是日常聊天建立的, 而是在关键时刻建立的。 三个必须站出来的场景: 团队目标被模糊对待时 核心成员试探边界时 出现明显不公平或失控行为时 原则: 宁可一开始显得严格,也不要一开始显得软。六、减少“救火”,增加“结果负责制” 从基层上来的管理者,很容易: 自己兜底 自己补漏洞 但这会直接削弱权威。 你需要做的转变: 问“你打算怎么解决?” 要“结果”,而不是“态度” 让责任 -

管理者的一个重要指标-判断力 如何系统性解决判断力问题(给管理者的一套可执行方案) 一、先接受一个事实 判断力问题不是智力问题,而是决策方式没有被约束。 解决方案不是“想得更努力”,而是“让判断有结构”。 二、判断力修复四步法 Step 1:给决策分级 在做任何重要决定前,先判断它属于哪一类: 可逆决策:错了可以快速修正 半可逆决策:修正成本较高 不可逆决策:一次错误会造成长期影响 核心原则: 不可逆决策,永远不要仓促拍板Step 2:使用「判断三问」 每次拍板前,强制回答下面三个问题(最好写下来): 我现在依据的是事实,还是主观判断? 如果这个决定是错的,最坏后果是什么? 是否存在一个更保守但风险更小的方案? Step 3:建立反对意见机制 为重要决策设置一个“反对者角色”,他的职责不是支持,而是质疑。 可以直接问: 如果你要证明我这个决定是错的,你会从哪里入手?Step 4:为判断设置验证点 每一个重要判断,都必须有一个验证期限和标准: 什么时候验证? 用什么指标判断对错? 没有验证点的判断,等于没有判断。 三、一个每天 5 分钟的长期训练法 每天记录一件事: 今天我做的哪个判断,是在情绪、压力或疲惫状态下完成的?连续记录 2–3 周,就能清晰看到自己的判断盲区。 四、结语 判断力不是天赋,而是一套可以被训练和约束的系统。 管理者真正的成熟,来自于对自己判断的敬畏。

管理者的一个重要指标-判断力 如何系统性解决判断力问题(给管理者的一套可执行方案) 一、先接受一个事实 判断力问题不是智力问题,而是决策方式没有被约束。 解决方案不是“想得更努力”,而是“让判断有结构”。 二、判断力修复四步法 Step 1:给决策分级 在做任何重要决定前,先判断它属于哪一类: 可逆决策:错了可以快速修正 半可逆决策:修正成本较高 不可逆决策:一次错误会造成长期影响 核心原则: 不可逆决策,永远不要仓促拍板Step 2:使用「判断三问」 每次拍板前,强制回答下面三个问题(最好写下来): 我现在依据的是事实,还是主观判断? 如果这个决定是错的,最坏后果是什么? 是否存在一个更保守但风险更小的方案? Step 3:建立反对意见机制 为重要决策设置一个“反对者角色”,他的职责不是支持,而是质疑。 可以直接问: 如果你要证明我这个决定是错的,你会从哪里入手?Step 4:为判断设置验证点 每一个重要判断,都必须有一个验证期限和标准: 什么时候验证? 用什么指标判断对错? 没有验证点的判断,等于没有判断。 三、一个每天 5 分钟的长期训练法 每天记录一件事: 今天我做的哪个判断,是在情绪、压力或疲惫状态下完成的?连续记录 2–3 周,就能清晰看到自己的判断盲区。 四、结语 判断力不是天赋,而是一套可以被训练和约束的系统。 管理者真正的成熟,来自于对自己判断的敬畏。 -

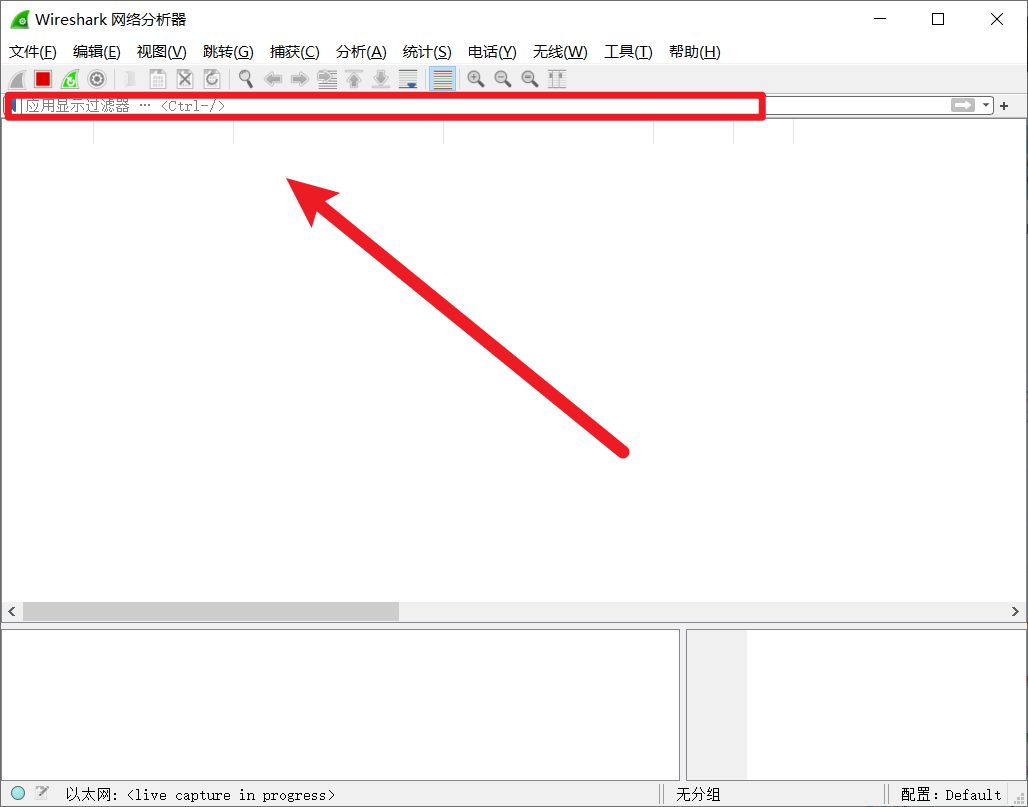

「网工必会」Wireshark 常用命令 / 过滤器速查表(偏网工 / 运维 / 排障) mjf6n8t5.png图片 在 Wireshark 顶部“显示过滤器”输入框中,直接输入下面的过滤命令并回车即可生效 一、显示过滤器(抓完包后用 ⭐⭐⭐⭐⭐) 常用IP + 端口(网工排错核心,多种组合示例) ⚠️明确说明:Wireshark 不能直接 IP + 域名 ⚠️给出 HTTP / HTTPS / DNS 三种分层解决方案 ⚠️HTTPS 场景明确推荐 TLS SNI ⚠️DNS 两步法(先查名,再跟 IP) ▶ 源地址 + 目的地址 + 目的端口(精确排障 → 源IP + 目的IP + 目的端口) 192.168.1.10访问10.0.0.8的443端口,以下类似 ip.src == 192.168.1.10 && ip.dst == 10.0.0.8 && tcp.dstport == 443════════════════════════════════ 📌 域名相关过滤(DNS / HTTP / TLS) ════════════════════════════════ ⚠️⚠️⚠️针对域名: ✅ 方式一:源地址 + HTTP Host + 目的端口(HTTP) 适用场景: HTTP 明文 排查某台主机访问某网站的 Web 服务 ip.src == 192.168.1.10 && http.host == "www.example.com" && tcp.dstport == 80✅ 方式二:源地址 + TLS SNI + 目的端口(HTTPS,强烈推荐) 适用场景: HTTPS 不解密 TLS 防火墙 / 上网行为审计 / 访问控制分析 👉 HTTPS 场景下的“标准解法” ip.src == 192.168.1.10 && tls.handshake.extensions_server_name == "www.example.com" && tcp.dstport == 443✅ 方式三:源地址 + DNS 查询 + 再跟踪 IP(两步法) 👉 严谨、最底层 适用场景: DNS 污染 CDN 问题 第一步:找域名解析请求 ip.src == 192.168.1.10 && dns.qry.name == "www.example.com"第二步:根据解析出的 IP 再过滤 ip.src == 192.168.1.10 && ip.dst == 4.4.4.4 && tcp.dstport == 443══════════════════════════════════════════════════ 🔹 上一部分:域名相关过滤(DNS / HTTP / TLS) 🔹 下一部分:IP 相关过滤(IP + 端口 / 网工核心) ══════════════════════════════════════════════════ ✅ 针对「普通 / 常用 IP 解析」的推荐表示:🟢 ▶ 源地址 + 源端口(常用于排查“是谁发出来的”) ip.src == 192.168.1.10 && tcp.srcport == 443ip.src == 10.0.0.5 && udp.srcport == 53▶ 目的地址 + 目的端口(最常用,排查“访问谁 / 服务是否通”) ip.dst == 192.168.1.20 && tcp.dstport == 80ip.dst == 10.0.0.8 && tcp.dstport == 22▶ 源地址 + 目的端口(排查“某台主机访问了哪些服务”) ip.src == 192.168.1.10 && tcp.dstport == 443ip.src == 192.168.1.10 && udp.dstport == 53▶ 任意方向地址 + 端口(不知道方向时最稳的写法) ip.addr == 192.168.1.10 && tcp.port == 443ip.addr == 10.0.0.5 && udp.port == 161▶ 多端口(排查一个主机访问多个服务) ip.src == 192.168.1.10 && (tcp.dstport == 80 || tcp.dstport == 443)▶ 排除端口(缩小干扰流量) ip.addr == 192.168.1.10 && tcp.port != 22▶ 实战常用总结(网工口诀) 不知道方向 → ip.addr + port 查访问谁 → ip.src + dstport 查谁访问我 → ip.dst + dstport 1️⃣ 基础协议 arp icmp ip tcp udp http dns tls2️⃣ IP / MAC 定位(最常用) ip.addr == 192.168.1.1 ip.src == 192.168.1.1 ip.dst == 192.168.1.1eth.addr == 00:11:22:33:44:55 eth.src == 00:11:22:33:44:55 eth.dst == 00:11:22:33:44:553️⃣ 端口过滤 tcp.port == 80 tcp.srcport == 443 tcp.dstport == 22 udp.port == 534️⃣ 排除无关流量 !arp !icmp !ipv6二、ARP / ICMP(网络故障必抓) ARP arp arp.opcode == 1 # ARP 请求 arp.opcode == 2 # ARP 响应 `` ICMPicmp icmp.type == 8 # ping 请求 icmp.type == 0 # ping 响应

「网工必会」Wireshark 常用命令 / 过滤器速查表(偏网工 / 运维 / 排障) mjf6n8t5.png图片 在 Wireshark 顶部“显示过滤器”输入框中,直接输入下面的过滤命令并回车即可生效 一、显示过滤器(抓完包后用 ⭐⭐⭐⭐⭐) 常用IP + 端口(网工排错核心,多种组合示例) ⚠️明确说明:Wireshark 不能直接 IP + 域名 ⚠️给出 HTTP / HTTPS / DNS 三种分层解决方案 ⚠️HTTPS 场景明确推荐 TLS SNI ⚠️DNS 两步法(先查名,再跟 IP) ▶ 源地址 + 目的地址 + 目的端口(精确排障 → 源IP + 目的IP + 目的端口) 192.168.1.10访问10.0.0.8的443端口,以下类似 ip.src == 192.168.1.10 && ip.dst == 10.0.0.8 && tcp.dstport == 443════════════════════════════════ 📌 域名相关过滤(DNS / HTTP / TLS) ════════════════════════════════ ⚠️⚠️⚠️针对域名: ✅ 方式一:源地址 + HTTP Host + 目的端口(HTTP) 适用场景: HTTP 明文 排查某台主机访问某网站的 Web 服务 ip.src == 192.168.1.10 && http.host == "www.example.com" && tcp.dstport == 80✅ 方式二:源地址 + TLS SNI + 目的端口(HTTPS,强烈推荐) 适用场景: HTTPS 不解密 TLS 防火墙 / 上网行为审计 / 访问控制分析 👉 HTTPS 场景下的“标准解法” ip.src == 192.168.1.10 && tls.handshake.extensions_server_name == "www.example.com" && tcp.dstport == 443✅ 方式三:源地址 + DNS 查询 + 再跟踪 IP(两步法) 👉 严谨、最底层 适用场景: DNS 污染 CDN 问题 第一步:找域名解析请求 ip.src == 192.168.1.10 && dns.qry.name == "www.example.com"第二步:根据解析出的 IP 再过滤 ip.src == 192.168.1.10 && ip.dst == 4.4.4.4 && tcp.dstport == 443══════════════════════════════════════════════════ 🔹 上一部分:域名相关过滤(DNS / HTTP / TLS) 🔹 下一部分:IP 相关过滤(IP + 端口 / 网工核心) ══════════════════════════════════════════════════ ✅ 针对「普通 / 常用 IP 解析」的推荐表示:🟢 ▶ 源地址 + 源端口(常用于排查“是谁发出来的”) ip.src == 192.168.1.10 && tcp.srcport == 443ip.src == 10.0.0.5 && udp.srcport == 53▶ 目的地址 + 目的端口(最常用,排查“访问谁 / 服务是否通”) ip.dst == 192.168.1.20 && tcp.dstport == 80ip.dst == 10.0.0.8 && tcp.dstport == 22▶ 源地址 + 目的端口(排查“某台主机访问了哪些服务”) ip.src == 192.168.1.10 && tcp.dstport == 443ip.src == 192.168.1.10 && udp.dstport == 53▶ 任意方向地址 + 端口(不知道方向时最稳的写法) ip.addr == 192.168.1.10 && tcp.port == 443ip.addr == 10.0.0.5 && udp.port == 161▶ 多端口(排查一个主机访问多个服务) ip.src == 192.168.1.10 && (tcp.dstport == 80 || tcp.dstport == 443)▶ 排除端口(缩小干扰流量) ip.addr == 192.168.1.10 && tcp.port != 22▶ 实战常用总结(网工口诀) 不知道方向 → ip.addr + port 查访问谁 → ip.src + dstport 查谁访问我 → ip.dst + dstport 1️⃣ 基础协议 arp icmp ip tcp udp http dns tls2️⃣ IP / MAC 定位(最常用) ip.addr == 192.168.1.1 ip.src == 192.168.1.1 ip.dst == 192.168.1.1eth.addr == 00:11:22:33:44:55 eth.src == 00:11:22:33:44:55 eth.dst == 00:11:22:33:44:553️⃣ 端口过滤 tcp.port == 80 tcp.srcport == 443 tcp.dstport == 22 udp.port == 534️⃣ 排除无关流量 !arp !icmp !ipv6二、ARP / ICMP(网络故障必抓) ARP arp arp.opcode == 1 # ARP 请求 arp.opcode == 2 # ARP 响应 `` ICMPicmp icmp.type == 8 # ping 请求 icmp.type == 0 # ping 响应