找到

31

篇与

hdd

相关的结果

- 第 6 页

-

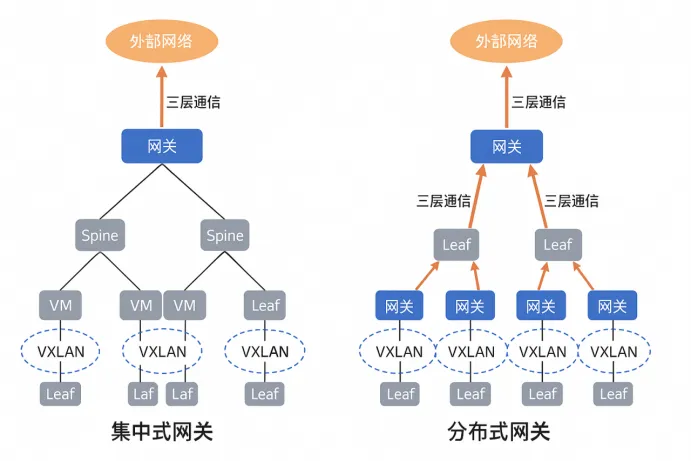

集中式网关与分布式网 在 VXLAN(Virtual Extensible LAN)网络中,“集中式网关”和“分布式网关”是两种不同的三层互通架构方式,主要用于实现VXLAN网络与外部网络(或不同VXLAN段之间)的通信(即L3网关功能)。以下将从原理、实现方式、性能、扩展性、安全性、适用场景和优缺点等角度做详细分析: 🧠 一、基本概念回顾 VXLAN简介 VXLAN 是一种覆盖网络协议,用于在二层网络之上封装三层网络,实现大规模虚拟化网络部署。其核心组件包括: VTEP(VXLAN Tunnel Endpoint):VXLAN封装/解封装的端点。 VNID(VXLAN Network Identifier):虚拟网络的标识,用于实现多租户隔离。 Overlay Network:逻辑网络,用于VM/容器等之间的互联。 Underlay Network:物理IP网络,承载封装后的VXLAN数据包。 VXLAN中的三层互通(L3 Gateway) 在 VXLAN 中,不同VNID之间的通信、VXLAN网络与外部物理网络的通信,都需要通过“VXLAN网关”实现三层转发。 🏗️ 二、集中式网关与分布式网关的架构原理 项目集中式网关分布式网关网关位置集中部署在1\~2台核心交换机或设备上分布在每个Leaf交换机(或VTEP)上三层转发实现位置所有三层互通请求都经过这1\~2台网关设备每个交换机/节点自身就能完成本地三层转发L2/L3边界角色核心设备作为L2/L3边界点每个VTEP都实现L2/L3边界⚙️ 三、技术实现方式 集中式网关实现方式 集中部署核心交换机(如ToR上层的Spine层或专用网关设备)。 VXLAN报文由Leaf交换机或VTEP发送到这台核心网关,由其执行VXLAN解封装和L3转发,然后重新封装。 典型部署中通常配置 Symmetric Routing(对称路由)。 使用 EVPN(BGP EVPN)作为控制平面同步ARP/MAC/IP信息。 分布式网关实现方式 每个VTEP/Leaf交换机本身就支持VXLAN网关功能(EVPN Type 5)。 这些设备维护完整的 ARP/MAC/IP 路由表,能够本地执行VXLAN解封装、L3转发和封装。 要求所有Leaf之间建立BGP EVPN邻居关系,并同步L3路由信息(包括Type 5 Prefix Route)。 🚀 四、性能与扩展性对比 项目集中式网关分布式网关网络路径所有L3流量都需经中心网关设备绕行(流量回流)L3流量在源/目的VTEP本地完成转发,避免绕行带宽瓶颈容易形成网络瓶颈,集中网关的带宽、CPU受限吞吐能力线性扩展,带宽分布式共享ARP/MAC限制中心网关需维护所有VNID的ARP/MAC信息,规模受限每个Leaf只维护相关表项,减轻资源压力扩展能力横向扩展性差,扩容复杂(需引入新核心设备)扩展性好,增加Leaf设备即可线性扩展延迟高,尤其是南北向或跨租户通信低,因转发本地化,减少转发跳数🔐 五、安全性与故障容错 项目集中式网关分布式网关故障影响范围集中网关故障将影响所有L3互通个别Leaf故障只影响该节点,其他节点不受影响冗余与备份需配置双活或主备(如vPC、VRRP)天然高可用,多个Leaf互为备份攻击防护便于统一配置ACL、防火墙等安全策略需在每个Leaf节点统一部署策略或借助SDN控制器下发策略一致性配置简单统一要求控制平面能自动同步策略,配置一致性要求高🌍 六、典型应用场景 场景 推荐架构 原因说明 中小型数据中心 集中式网关 网络规模小、VNID数量少,集中管理简便,易于部署 大型云平台 / 多租户环境 分布式网关 高并发、大量租户、节点众多,需高扩展性和高可用性 需要高性能转发 分布式网关 本地三层转发避免绕行,显著降低延迟 迁移兼容传统网络 集中式网关 可作为传统核心三层网络的过渡或兼容层 ✅ 七、优缺点对比总结 对比维度集中式网关分布式网关架构复杂度简单:配置集中复杂:每节点需配置路由策略性能受限于中心节点,转发路径不优高性能,本地转发扩展性差,中心设备资源瓶颈好,可线性扩展可靠性单点故障风险高高可用,故障域小部署成本低(设备少)高(节点多需支持L3 Gateway)管理复杂度简单:中心化策略配置高:需要自动化控制面统一策略下发适合场景中小型、传统数据中心大型、公有云/私有云、SDN/云原生环境🎯 总结建议: 集中式网关适合对性能和可用性要求不高的场景,如传统数据中心或小型云环境,管理简便,部署成本低; 分布式网关适合现代大规模云数据中心、高密多租户环境或容器化平台,可实现弹性扩展和本地L3转发,具备更高的性能和可靠性,但对控制面要求更高。 image.png图片 image.png图片

集中式网关与分布式网 在 VXLAN(Virtual Extensible LAN)网络中,“集中式网关”和“分布式网关”是两种不同的三层互通架构方式,主要用于实现VXLAN网络与外部网络(或不同VXLAN段之间)的通信(即L3网关功能)。以下将从原理、实现方式、性能、扩展性、安全性、适用场景和优缺点等角度做详细分析: 🧠 一、基本概念回顾 VXLAN简介 VXLAN 是一种覆盖网络协议,用于在二层网络之上封装三层网络,实现大规模虚拟化网络部署。其核心组件包括: VTEP(VXLAN Tunnel Endpoint):VXLAN封装/解封装的端点。 VNID(VXLAN Network Identifier):虚拟网络的标识,用于实现多租户隔离。 Overlay Network:逻辑网络,用于VM/容器等之间的互联。 Underlay Network:物理IP网络,承载封装后的VXLAN数据包。 VXLAN中的三层互通(L3 Gateway) 在 VXLAN 中,不同VNID之间的通信、VXLAN网络与外部物理网络的通信,都需要通过“VXLAN网关”实现三层转发。 🏗️ 二、集中式网关与分布式网关的架构原理 项目集中式网关分布式网关网关位置集中部署在1\~2台核心交换机或设备上分布在每个Leaf交换机(或VTEP)上三层转发实现位置所有三层互通请求都经过这1\~2台网关设备每个交换机/节点自身就能完成本地三层转发L2/L3边界角色核心设备作为L2/L3边界点每个VTEP都实现L2/L3边界⚙️ 三、技术实现方式 集中式网关实现方式 集中部署核心交换机(如ToR上层的Spine层或专用网关设备)。 VXLAN报文由Leaf交换机或VTEP发送到这台核心网关,由其执行VXLAN解封装和L3转发,然后重新封装。 典型部署中通常配置 Symmetric Routing(对称路由)。 使用 EVPN(BGP EVPN)作为控制平面同步ARP/MAC/IP信息。 分布式网关实现方式 每个VTEP/Leaf交换机本身就支持VXLAN网关功能(EVPN Type 5)。 这些设备维护完整的 ARP/MAC/IP 路由表,能够本地执行VXLAN解封装、L3转发和封装。 要求所有Leaf之间建立BGP EVPN邻居关系,并同步L3路由信息(包括Type 5 Prefix Route)。 🚀 四、性能与扩展性对比 项目集中式网关分布式网关网络路径所有L3流量都需经中心网关设备绕行(流量回流)L3流量在源/目的VTEP本地完成转发,避免绕行带宽瓶颈容易形成网络瓶颈,集中网关的带宽、CPU受限吞吐能力线性扩展,带宽分布式共享ARP/MAC限制中心网关需维护所有VNID的ARP/MAC信息,规模受限每个Leaf只维护相关表项,减轻资源压力扩展能力横向扩展性差,扩容复杂(需引入新核心设备)扩展性好,增加Leaf设备即可线性扩展延迟高,尤其是南北向或跨租户通信低,因转发本地化,减少转发跳数🔐 五、安全性与故障容错 项目集中式网关分布式网关故障影响范围集中网关故障将影响所有L3互通个别Leaf故障只影响该节点,其他节点不受影响冗余与备份需配置双活或主备(如vPC、VRRP)天然高可用,多个Leaf互为备份攻击防护便于统一配置ACL、防火墙等安全策略需在每个Leaf节点统一部署策略或借助SDN控制器下发策略一致性配置简单统一要求控制平面能自动同步策略,配置一致性要求高🌍 六、典型应用场景 场景 推荐架构 原因说明 中小型数据中心 集中式网关 网络规模小、VNID数量少,集中管理简便,易于部署 大型云平台 / 多租户环境 分布式网关 高并发、大量租户、节点众多,需高扩展性和高可用性 需要高性能转发 分布式网关 本地三层转发避免绕行,显著降低延迟 迁移兼容传统网络 集中式网关 可作为传统核心三层网络的过渡或兼容层 ✅ 七、优缺点对比总结 对比维度集中式网关分布式网关架构复杂度简单:配置集中复杂:每节点需配置路由策略性能受限于中心节点,转发路径不优高性能,本地转发扩展性差,中心设备资源瓶颈好,可线性扩展可靠性单点故障风险高高可用,故障域小部署成本低(设备少)高(节点多需支持L3 Gateway)管理复杂度简单:中心化策略配置高:需要自动化控制面统一策略下发适合场景中小型、传统数据中心大型、公有云/私有云、SDN/云原生环境🎯 总结建议: 集中式网关适合对性能和可用性要求不高的场景,如传统数据中心或小型云环境,管理简便,部署成本低; 分布式网关适合现代大规模云数据中心、高密多租户环境或容器化平台,可实现弹性扩展和本地L3转发,具备更高的性能和可靠性,但对控制面要求更高。 image.png图片 image.png图片 -

从IPSec隧道卡顿到真相大白:一次由调试日志引发的“血案” 引言 某天,接到用户反馈:总部(奇安信防火墙)与分部(飞塔防火墙)之间的IPSec隧道访问异常卡顿,带宽不足10Mbps,且CPU和内存占用均正常。问题看似简单,但排查过程却意外揭示了工程师的一个“历史遗留操作”——debugging调试日志未关闭。 本文将详细还原排错过程,并总结技术经验。 一、故障现象与初步分析 用户描述 网络架构:总部(奇安信)与分部(飞塔)通过IPSec隧道互联。 问题表现:内网访问卡顿,带宽骤降至10Mbps以下,但防火墙资源占用“正常”。 初步验证 带宽测试:使用 iperf3 测试隧道吞吐量,确认带宽瓶颈。 流量统计:检查两端防火墙接口流量(如 show interface),发现低流量高延迟。 关键疑问:为何资源占用正常,但性能极差? 二、深度排查:从隧道到系统 IPSec隧道状态检查 目标:确认隧道协商正常,无配置冲突。 操作步骤: bash 奇安信防火墙 show isakmp proposal # 查看IKE阶段1状态 show ipsec sa # 查看IPSec阶段2状态 飞塔防火墙 diagnose vpn ike gateway list diagnose vpn tunnel list 结果:隧道状态均为 UP,但流量统计显示低吞吐量。 配置一致性验证 比对参数: IKE版本、加密算法(AES256)、哈希算法(SHA256)、DH组、PFS组、SA生存时间。 NAT-T是否启用(UDP 4500端口开放)。 结论:两端配置完全一致,排除参数问题。 网络路径与性能排查 MTU问题: bash ping -s 1472 <对端公网IP> # 测试MTU是否导致分片(1472+28=1500) 结果:无分片丢包,排除MTU问题。 接口拥塞:检查WAN口带宽利用率,确认无外部流量拥塞。 三、突破口:系统日志与隐藏的I/O瓶颈 资源监控的盲区 表象:CPU和内存占用率均低于30%,看似正常。 深层分析: 使用 show process cpu 查看进程详情,发现 debugd 进程(调试守护进程)的 I/O等待时间占比极高。 真相:调试日志持续写入磁盘,导致I/O队列阻塞,影响数据包转发效率。 日志中的“海量调试信息” 关键命令: bash show log buffer | include DEBUG # 过滤调试日志 发现:日志中持续输出IPSec隧道报文细节(如 IPSec packet debugging is on)。 历史配置的致命遗留 回溯配置变更: bash show configuration history | include debug # 查询历史调试命令 真相浮现:3个月前某次故障排查后,工程师未关闭 debugging ipsec packet 命令。 四、故障解决与验证 关闭调试功能 操作命令: bash undo debugging ipsec packet # 关闭IPSec调试 undo debugging ike packet # 关闭IKE调试 undebug all # 关闭debug调试 clear log buffer # 清空日志缓存 效果验证 带宽恢复:iperf3 测试带宽恢复至100Mbps+。 隧道稳定性:show ipsec sa 显示无频繁重建。 五、经验总结与避坑指南 根本原因 调试日志功能未关闭 → 高频磁盘I/O阻塞 → 隧道吞吐量暴跌。 技术启示录 调试功能是双刃剑: 务必在排查后 立即关闭调试命令(尤其是生产环境)。 日志级别建议长期设置为 warning 或 error。 监控需全面: 除CPU/内存外,I/O等待时间、磁盘队列深度需纳入监控指标。 配置审计常态化: 定期使用 show configuration history 检查遗留调试命令。 写给工程师的“防坑”Tips 善用备注:在配置中添加注释,标明调试命令的用途和关闭时限。 自动化检查:通过脚本定期扫描配置中的 debug 关键字。 性能瓶颈思维:当资源占用正常但性能低下时,优先怀疑I/O或网络队列问题。 结语 此次故障的排查,揭示了“看似正常”的系统指标背后可能隐藏的深层问题。调试日志的遗忘关闭如同一颗“定时炸弹”,最终通过I/O瓶颈“引爆”性能。 希望本文能为同行提供参考,在未来的运维中少走弯路! **技术无小事,细节定成败。

从IPSec隧道卡顿到真相大白:一次由调试日志引发的“血案” 引言 某天,接到用户反馈:总部(奇安信防火墙)与分部(飞塔防火墙)之间的IPSec隧道访问异常卡顿,带宽不足10Mbps,且CPU和内存占用均正常。问题看似简单,但排查过程却意外揭示了工程师的一个“历史遗留操作”——debugging调试日志未关闭。 本文将详细还原排错过程,并总结技术经验。 一、故障现象与初步分析 用户描述 网络架构:总部(奇安信)与分部(飞塔)通过IPSec隧道互联。 问题表现:内网访问卡顿,带宽骤降至10Mbps以下,但防火墙资源占用“正常”。 初步验证 带宽测试:使用 iperf3 测试隧道吞吐量,确认带宽瓶颈。 流量统计:检查两端防火墙接口流量(如 show interface),发现低流量高延迟。 关键疑问:为何资源占用正常,但性能极差? 二、深度排查:从隧道到系统 IPSec隧道状态检查 目标:确认隧道协商正常,无配置冲突。 操作步骤: bash 奇安信防火墙 show isakmp proposal # 查看IKE阶段1状态 show ipsec sa # 查看IPSec阶段2状态 飞塔防火墙 diagnose vpn ike gateway list diagnose vpn tunnel list 结果:隧道状态均为 UP,但流量统计显示低吞吐量。 配置一致性验证 比对参数: IKE版本、加密算法(AES256)、哈希算法(SHA256)、DH组、PFS组、SA生存时间。 NAT-T是否启用(UDP 4500端口开放)。 结论:两端配置完全一致,排除参数问题。 网络路径与性能排查 MTU问题: bash ping -s 1472 <对端公网IP> # 测试MTU是否导致分片(1472+28=1500) 结果:无分片丢包,排除MTU问题。 接口拥塞:检查WAN口带宽利用率,确认无外部流量拥塞。 三、突破口:系统日志与隐藏的I/O瓶颈 资源监控的盲区 表象:CPU和内存占用率均低于30%,看似正常。 深层分析: 使用 show process cpu 查看进程详情,发现 debugd 进程(调试守护进程)的 I/O等待时间占比极高。 真相:调试日志持续写入磁盘,导致I/O队列阻塞,影响数据包转发效率。 日志中的“海量调试信息” 关键命令: bash show log buffer | include DEBUG # 过滤调试日志 发现:日志中持续输出IPSec隧道报文细节(如 IPSec packet debugging is on)。 历史配置的致命遗留 回溯配置变更: bash show configuration history | include debug # 查询历史调试命令 真相浮现:3个月前某次故障排查后,工程师未关闭 debugging ipsec packet 命令。 四、故障解决与验证 关闭调试功能 操作命令: bash undo debugging ipsec packet # 关闭IPSec调试 undo debugging ike packet # 关闭IKE调试 undebug all # 关闭debug调试 clear log buffer # 清空日志缓存 效果验证 带宽恢复:iperf3 测试带宽恢复至100Mbps+。 隧道稳定性:show ipsec sa 显示无频繁重建。 五、经验总结与避坑指南 根本原因 调试日志功能未关闭 → 高频磁盘I/O阻塞 → 隧道吞吐量暴跌。 技术启示录 调试功能是双刃剑: 务必在排查后 立即关闭调试命令(尤其是生产环境)。 日志级别建议长期设置为 warning 或 error。 监控需全面: 除CPU/内存外,I/O等待时间、磁盘队列深度需纳入监控指标。 配置审计常态化: 定期使用 show configuration history 检查遗留调试命令。 写给工程师的“防坑”Tips 善用备注:在配置中添加注释,标明调试命令的用途和关闭时限。 自动化检查:通过脚本定期扫描配置中的 debug 关键字。 性能瓶颈思维:当资源占用正常但性能低下时,优先怀疑I/O或网络队列问题。 结语 此次故障的排查,揭示了“看似正常”的系统指标背后可能隐藏的深层问题。调试日志的遗忘关闭如同一颗“定时炸弹”,最终通过I/O瓶颈“引爆”性能。 希望本文能为同行提供参考,在未来的运维中少走弯路! **技术无小事,细节定成败。 -

第二篇:网络工程师的自保指南-防甩锅(巨详细版) 🛡️ 网络工程师的甩锅与自保指南(超详细实战版) 作者:鼕鼕 🌅 前言: 在 IT 行业有条铁律:只要出现问题,所有人都会先怀疑网络。 业务卡了 → 网不行 数据库慢了 → 网不行 登录失败 → 网不行 访问报错 → 网不行 延迟高 → 网不行 应用挂了 → 网不行 所以网络工程师真正的生存能力,不是会多少协议、多少命令, 而是这四个字:有理有据。 甩锅不是推责任,而是用证据保护边界,用事实让对方继续排查, 让真正的锅回到真正的位置。 ======================================== 🧱 第一章:没有证据=背锅,有证据=无责 真正能保护你的不是吵架,而是“九证俱全”排查体系: 网络问题千千万,以下仅为部分案例 【证据 1:接口状态】 Huawei: display interface XGigabitEthernet1/0/XX display transceiver interface XGigabitEthernet1/0/XX Cisco: show interface g1/0/XX show interface transceiver details 检查: 是否 up/down 是否 flap 光功率是否异常 CRC/error 是否爆增 (接口健康 = 60% 不是网络问题) 【证据 2:从网关 ping 服务器】 ping -a 源IP 目标IP RTT 稳定、0% 丢包 → 网络链路正常 【证据 3:traceroute】 路径正常、跳数正常 → 路由稳定 【证据 4:ARP/MAC 稳定性】 display arp all | include x.x.x.x display mac-address | include 接口 MAC/ARP 稳定 → 二层无问题 【证据 5:路由表】 display ip routing-table | include 目标网段 路由正常 → 三层无问题 【证据 6:设备 CPU/内存】 display cpu-usage display memory-usage CPU 正常 → 非网络性能瓶颈 【证据 7:监控图】 流量图 丢包趋势图 抖动图 flap 图 syslog 告警 (最硬证据:图表不会撒谎) 【证据 8:日志】 display logbuffer 【证据 9:变更记录】 “网络今日无变更” = 直接无敌 ======================================== 🧱 第二章:典型故障的“原路退回语句” 🎯 场景 1:业务访问慢(99% 是应用问题) 网络侧 RTT 全程 1ms,无丢包。 “网络健康,建议从应用侧响应耗时继续排查。” 🎯 场景 2:部分服务器正常、部分不正常 “同网段仅这台异常,网络路径一致,初判目标服务器自身问题。” 🎯 场景 3:怀疑防火墙拦截 检查: firewall session session hitcount nc / telnet / curl 端口测试 如果 session 建立成功: “策略未拦截,安全设备正常。” 🎯 场景 4:VPN/IPSec 连接不上 多半是: 证书过期 密钥不一致 时钟不同步 协议不兼容 标准说法: “链路正常,请检查加密参数及证书有效期。” 🎯 场景 5:数据库访问慢 网络 RTT = 1ms 数据库响应 = 700ms → 问题不在网络。 “网络延迟稳定,数据库响应偏高,请 DBA 排查。” 🎯 场景 6:凌晨业务抖动 对方怀疑网络。 你直接用“时间线反杀”: 10:20 - 10:50:业务异常 10:20 - 10:50:网络无波动 “问题时间与网络侧无关联。” 🎯 场景 7:负载均衡不均 “RealServer 状态不一致,建议从应用健康度排查。” ======================================== 🧱 第三章:常见“锅”分类与排查路径 【锅 1:应用问题】 表现: 只有特定接口慢 CPU/线程池打满 GC 暴增 业务 QPS 激增 甩锅标准句: “网络层延迟正常,本次表现为应用处理耗时偏高。” 【锅 2:服务器问题】 表现: 单台服务器异常 iptables 误拦截 主机路由错误 NIC 网卡异常 句式: “同网段其他服务器正常,仅此机器异常。” 【锅 3:安全设备问题】 表现: 防火墙 session 未建立 NAT session 被清除 IPS 命中策略 超时丢包 句式: “安全策略命中/会话未建立,请安全侧继续排查。” 【锅 4:数据库问题】 表现: SQL 耗时高 锁等待 连接数溢出 存储 IO 慢 句式: “网络 RTT 正常,DB 响应耗时偏高。” 【锅 5:客户端/前端问题】 表现: 偶发卡顿 WiFi 不稳 浏览器缓存 终端带宽不足 句式: “网络链路全程健康,请从终端链路继续排查。” ======================================== 🧱 第四章:防火墙锅的专业反击(重点) 【检查 1:策略命中】 display firewall policy hitcount 未命中策略 → 应用没发包 命中 deny → 防火墙问题 命中 permit → 防火墙没问题 【检查 2:会话表】 display firewall session table source x.x.x.x 有 session → 未拦截 无 session → 没发包 / 服务没监听 / 路由不通 【检查 3:NAT 会话】 display firewall nat-session 如果 NAT 被清理 → 问安全组 【检查 4:IPS/AV 拦截】 display ips log 如果命中策略 → “安全侧策略触发拦截” 【终极甩锅句式】 “安全设备侧策略正常、会话建立成功,本次非安全设备原因。” ======================================== 🧱 第五章:网络工程师的“防锅边界” ✔ 网络负责:能到达 ✘ 不负责:服务能处理 ✔ 网络负责:路径正常 ✘ 不负责:应用逻辑正确 ✔ 网络负责:连通性 ✘ 不负责:CPU 内存负载 ✔ 网络负责:二三层 ✘ 不负责:七层业务 ✔ 网络负责:链路 ✘ 不负责:业务超时 边界越清晰,锅越不可能落你头上。 ======================================== 🛡 第六章:自保四神器(必学) 🧿 1. 截图 所有命令结果截图留存。 🧿 2. 监控图 “图不会骗你,也不会骗领导。” 🧿 3. 变更记录 无变更 = 直接无解锅 🧿 4. 对齐时间 只要说出一句: “我们对下时间点。” 对方立刻沉默。 ======================================== 🌈 结语: 网络工程师不是靠吵赢的,也不是靠硬刚赢的。 是靠: 证据 数据 逻辑 监控 边界 有理有据,就没有锅。 证据链齐全,所有锅都自动“原路返回”。 愿你每一次排障,都能做到: 【不背锅】【不冤枉】【不受气】【不被甩锅】

第二篇:网络工程师的自保指南-防甩锅(巨详细版) 🛡️ 网络工程师的甩锅与自保指南(超详细实战版) 作者:鼕鼕 🌅 前言: 在 IT 行业有条铁律:只要出现问题,所有人都会先怀疑网络。 业务卡了 → 网不行 数据库慢了 → 网不行 登录失败 → 网不行 访问报错 → 网不行 延迟高 → 网不行 应用挂了 → 网不行 所以网络工程师真正的生存能力,不是会多少协议、多少命令, 而是这四个字:有理有据。 甩锅不是推责任,而是用证据保护边界,用事实让对方继续排查, 让真正的锅回到真正的位置。 ======================================== 🧱 第一章:没有证据=背锅,有证据=无责 真正能保护你的不是吵架,而是“九证俱全”排查体系: 网络问题千千万,以下仅为部分案例 【证据 1:接口状态】 Huawei: display interface XGigabitEthernet1/0/XX display transceiver interface XGigabitEthernet1/0/XX Cisco: show interface g1/0/XX show interface transceiver details 检查: 是否 up/down 是否 flap 光功率是否异常 CRC/error 是否爆增 (接口健康 = 60% 不是网络问题) 【证据 2:从网关 ping 服务器】 ping -a 源IP 目标IP RTT 稳定、0% 丢包 → 网络链路正常 【证据 3:traceroute】 路径正常、跳数正常 → 路由稳定 【证据 4:ARP/MAC 稳定性】 display arp all | include x.x.x.x display mac-address | include 接口 MAC/ARP 稳定 → 二层无问题 【证据 5:路由表】 display ip routing-table | include 目标网段 路由正常 → 三层无问题 【证据 6:设备 CPU/内存】 display cpu-usage display memory-usage CPU 正常 → 非网络性能瓶颈 【证据 7:监控图】 流量图 丢包趋势图 抖动图 flap 图 syslog 告警 (最硬证据:图表不会撒谎) 【证据 8:日志】 display logbuffer 【证据 9:变更记录】 “网络今日无变更” = 直接无敌 ======================================== 🧱 第二章:典型故障的“原路退回语句” 🎯 场景 1:业务访问慢(99% 是应用问题) 网络侧 RTT 全程 1ms,无丢包。 “网络健康,建议从应用侧响应耗时继续排查。” 🎯 场景 2:部分服务器正常、部分不正常 “同网段仅这台异常,网络路径一致,初判目标服务器自身问题。” 🎯 场景 3:怀疑防火墙拦截 检查: firewall session session hitcount nc / telnet / curl 端口测试 如果 session 建立成功: “策略未拦截,安全设备正常。” 🎯 场景 4:VPN/IPSec 连接不上 多半是: 证书过期 密钥不一致 时钟不同步 协议不兼容 标准说法: “链路正常,请检查加密参数及证书有效期。” 🎯 场景 5:数据库访问慢 网络 RTT = 1ms 数据库响应 = 700ms → 问题不在网络。 “网络延迟稳定,数据库响应偏高,请 DBA 排查。” 🎯 场景 6:凌晨业务抖动 对方怀疑网络。 你直接用“时间线反杀”: 10:20 - 10:50:业务异常 10:20 - 10:50:网络无波动 “问题时间与网络侧无关联。” 🎯 场景 7:负载均衡不均 “RealServer 状态不一致,建议从应用健康度排查。” ======================================== 🧱 第三章:常见“锅”分类与排查路径 【锅 1:应用问题】 表现: 只有特定接口慢 CPU/线程池打满 GC 暴增 业务 QPS 激增 甩锅标准句: “网络层延迟正常,本次表现为应用处理耗时偏高。” 【锅 2:服务器问题】 表现: 单台服务器异常 iptables 误拦截 主机路由错误 NIC 网卡异常 句式: “同网段其他服务器正常,仅此机器异常。” 【锅 3:安全设备问题】 表现: 防火墙 session 未建立 NAT session 被清除 IPS 命中策略 超时丢包 句式: “安全策略命中/会话未建立,请安全侧继续排查。” 【锅 4:数据库问题】 表现: SQL 耗时高 锁等待 连接数溢出 存储 IO 慢 句式: “网络 RTT 正常,DB 响应耗时偏高。” 【锅 5:客户端/前端问题】 表现: 偶发卡顿 WiFi 不稳 浏览器缓存 终端带宽不足 句式: “网络链路全程健康,请从终端链路继续排查。” ======================================== 🧱 第四章:防火墙锅的专业反击(重点) 【检查 1:策略命中】 display firewall policy hitcount 未命中策略 → 应用没发包 命中 deny → 防火墙问题 命中 permit → 防火墙没问题 【检查 2:会话表】 display firewall session table source x.x.x.x 有 session → 未拦截 无 session → 没发包 / 服务没监听 / 路由不通 【检查 3:NAT 会话】 display firewall nat-session 如果 NAT 被清理 → 问安全组 【检查 4:IPS/AV 拦截】 display ips log 如果命中策略 → “安全侧策略触发拦截” 【终极甩锅句式】 “安全设备侧策略正常、会话建立成功,本次非安全设备原因。” ======================================== 🧱 第五章:网络工程师的“防锅边界” ✔ 网络负责:能到达 ✘ 不负责:服务能处理 ✔ 网络负责:路径正常 ✘ 不负责:应用逻辑正确 ✔ 网络负责:连通性 ✘ 不负责:CPU 内存负载 ✔ 网络负责:二三层 ✘ 不负责:七层业务 ✔ 网络负责:链路 ✘ 不负责:业务超时 边界越清晰,锅越不可能落你头上。 ======================================== 🛡 第六章:自保四神器(必学) 🧿 1. 截图 所有命令结果截图留存。 🧿 2. 监控图 “图不会骗你,也不会骗领导。” 🧿 3. 变更记录 无变更 = 直接无解锅 🧿 4. 对齐时间 只要说出一句: “我们对下时间点。” 对方立刻沉默。 ======================================== 🌈 结语: 网络工程师不是靠吵赢的,也不是靠硬刚赢的。 是靠: 证据 数据 逻辑 监控 边界 有理有据,就没有锅。 证据链齐全,所有锅都自动“原路返回”。 愿你每一次排障,都能做到: 【不背锅】【不冤枉】【不受气】【不被甩锅】 -

第一篇:网络工程师的长寿指南 🧭 网络工程师的职业长寿指南:在高压与变化中稳稳活下去 作者:鼕鼕 🌅 前言:技术深不深不是关键,能不能“长久干下去”才是核心竞争力 兄弟们,现实就是这样: 当你出事之后, 别人睡你老婆, 打你孩子, 花你抚恤金, 老哥们,活得久才是正道 你出事之后,项目继续跑,会议继续开,业务继续上线; 你辛苦搭的网络照样稳定运行; 你缺席一天,公司不会停,但你的身体只有一份。 所以: ⚠️ 第一法则:命要紧,身体是你最贵的生产力工具。 ⚠️ 第二法则:别被工作耗干,你倒下了,只会换人继续上。 活得久 = 走得远。 稳定在行业里活 10 年,比学 10 门技术都关键。 兄弟们,行业真实是这样的: 你熬夜割接,他们睡得比你香; 你顶着压力排障,他们在办公室吹空调; 你撑着身体巡检,他们在群里“关注进度”; 你命都快熬没了,他们一句“辛苦了”就结束战斗。 所以: ⚠️ 命比项目重要; ⚠️ 身体比 KPI 重要; ⚠️ 长久干下去比一时的“英雄时刻”更重要。 🎯 一、长寿原则 1:做好“技术宽深度”的区分,而不是盲目堆知识 网络技术永远学不完: SDN VXLAN/EVPN 云网络 自动化 SRv6 NFV 容器网络 IPv6 安全架构 如果你试图“全学”,你只会被压垮。 ✔ 你需要“宽度 + 2 个深度”策略: 宽度:保持对所有技术的整体理解 深度:选择 2 个方向扎深,比如: 云网融合 + 数据中心 自动化(Python/Ansible)+ DC 企业网设计 + 安全 BGP/MPLS + IDC骨干 不要做全才,要做“替代性最低”的那个人。 这就是职业长寿的技术基础。 🌲 二、长寿原则 2:避免“命令工程师”,成为“设计工程师” 职业短命的根因不是技术差,而是: 每天敲命令 年年割接 活在救火 干得越久越像苦力 要长寿,必须从“命令”切换到“设计”。 ✔ 命令工程师关注: VLAN、ACL、OSPF、VRRP… ✔ 设计工程师关注: 架构、冗余设计、故障域、安全隔离、扩容规划、流量调度、云网融合… 命令会过时,设计永不过时。 越早思维升级,越能撑得久。 ⏱ 三、长寿原则 3:掌握排障“证据链”,避免成为背锅侠 真正让工程师崩溃的不是故障,是背锅。 证据链包括: 端口状态(光功率/CRC) 二三层连通性 ARP/MAC 稳定性 路由收敛情况 监控图(丢包/抖动) 抓包(SYN/ACK、重传) 故障时间线 变更记录 当证据齐全,你就能说: “网络侧无异常,请应用继续排查。” 这不是甩锅,这是保护自己。 💬 四、长寿原则 4:沟通能力,是工程师的续命技能 许多工程师不是技术倒下,而是沟通倒下: 方案没人看懂 故障解释不清 会议发言混乱 业务听不懂术语 工程师必须会: 用非技术语言解释技术 把复杂逻辑画成图 用数据说话,不用情绪 在会议里逻辑清晰表达 沟通强 = 背锅少 = 压力低 = 职业寿命长。 🧘 五、长寿原则 5:避免职业倦怠,让精神状态比技术更稳 高压是常态,但崩溃不是必然。 ✔ 减少夜间割接损耗(准备越充分,熬夜越少) ✔ 把工作和生活切割(非必要不过度响应) ✔ 保持运动与休息(CPU 不可能长时间 100%) 工程师不是机器,要给自己留缓冲。 🧱 六、长寿原则 6:从“工程师”走向“工程经理” 后期靠的是: 带团队 管项目 做治理 规划架构 管供应商 做规范体系 自动化建设 会命令的是技术员,会规划的是专家。 这是职业长寿的最终形态。 🌈 七、结语:不卷、不急,稳稳走下去 技术永不停,行业不消失, 但你的节奏,你的身体,你的生活——需要你自己保住。 记住: 技术不必全会,但要会深 命令不值钱,设计值钱 排障靠证据,归责靠逻辑 沟通越好,背锅越少 心态稳比技术强 身体比项目重要,生活比 KPI 重要 愿你技术上行,也愿你生活上行。 愿你在这个行业里,不只是“活着”,而是“活得很好”。

第一篇:网络工程师的长寿指南 🧭 网络工程师的职业长寿指南:在高压与变化中稳稳活下去 作者:鼕鼕 🌅 前言:技术深不深不是关键,能不能“长久干下去”才是核心竞争力 兄弟们,现实就是这样: 当你出事之后, 别人睡你老婆, 打你孩子, 花你抚恤金, 老哥们,活得久才是正道 你出事之后,项目继续跑,会议继续开,业务继续上线; 你辛苦搭的网络照样稳定运行; 你缺席一天,公司不会停,但你的身体只有一份。 所以: ⚠️ 第一法则:命要紧,身体是你最贵的生产力工具。 ⚠️ 第二法则:别被工作耗干,你倒下了,只会换人继续上。 活得久 = 走得远。 稳定在行业里活 10 年,比学 10 门技术都关键。 兄弟们,行业真实是这样的: 你熬夜割接,他们睡得比你香; 你顶着压力排障,他们在办公室吹空调; 你撑着身体巡检,他们在群里“关注进度”; 你命都快熬没了,他们一句“辛苦了”就结束战斗。 所以: ⚠️ 命比项目重要; ⚠️ 身体比 KPI 重要; ⚠️ 长久干下去比一时的“英雄时刻”更重要。 🎯 一、长寿原则 1:做好“技术宽深度”的区分,而不是盲目堆知识 网络技术永远学不完: SDN VXLAN/EVPN 云网络 自动化 SRv6 NFV 容器网络 IPv6 安全架构 如果你试图“全学”,你只会被压垮。 ✔ 你需要“宽度 + 2 个深度”策略: 宽度:保持对所有技术的整体理解 深度:选择 2 个方向扎深,比如: 云网融合 + 数据中心 自动化(Python/Ansible)+ DC 企业网设计 + 安全 BGP/MPLS + IDC骨干 不要做全才,要做“替代性最低”的那个人。 这就是职业长寿的技术基础。 🌲 二、长寿原则 2:避免“命令工程师”,成为“设计工程师” 职业短命的根因不是技术差,而是: 每天敲命令 年年割接 活在救火 干得越久越像苦力 要长寿,必须从“命令”切换到“设计”。 ✔ 命令工程师关注: VLAN、ACL、OSPF、VRRP… ✔ 设计工程师关注: 架构、冗余设计、故障域、安全隔离、扩容规划、流量调度、云网融合… 命令会过时,设计永不过时。 越早思维升级,越能撑得久。 ⏱ 三、长寿原则 3:掌握排障“证据链”,避免成为背锅侠 真正让工程师崩溃的不是故障,是背锅。 证据链包括: 端口状态(光功率/CRC) 二三层连通性 ARP/MAC 稳定性 路由收敛情况 监控图(丢包/抖动) 抓包(SYN/ACK、重传) 故障时间线 变更记录 当证据齐全,你就能说: “网络侧无异常,请应用继续排查。” 这不是甩锅,这是保护自己。 💬 四、长寿原则 4:沟通能力,是工程师的续命技能 许多工程师不是技术倒下,而是沟通倒下: 方案没人看懂 故障解释不清 会议发言混乱 业务听不懂术语 工程师必须会: 用非技术语言解释技术 把复杂逻辑画成图 用数据说话,不用情绪 在会议里逻辑清晰表达 沟通强 = 背锅少 = 压力低 = 职业寿命长。 🧘 五、长寿原则 5:避免职业倦怠,让精神状态比技术更稳 高压是常态,但崩溃不是必然。 ✔ 减少夜间割接损耗(准备越充分,熬夜越少) ✔ 把工作和生活切割(非必要不过度响应) ✔ 保持运动与休息(CPU 不可能长时间 100%) 工程师不是机器,要给自己留缓冲。 🧱 六、长寿原则 6:从“工程师”走向“工程经理” 后期靠的是: 带团队 管项目 做治理 规划架构 管供应商 做规范体系 自动化建设 会命令的是技术员,会规划的是专家。 这是职业长寿的最终形态。 🌈 七、结语:不卷、不急,稳稳走下去 技术永不停,行业不消失, 但你的节奏,你的身体,你的生活——需要你自己保住。 记住: 技术不必全会,但要会深 命令不值钱,设计值钱 排障靠证据,归责靠逻辑 沟通越好,背锅越少 心态稳比技术强 身体比项目重要,生活比 KPI 重要 愿你技术上行,也愿你生活上行。 愿你在这个行业里,不只是“活着”,而是“活得很好”。 -

zabbix4.0-4.4-5.0-5.4-6.0-7.0-7.2-7.4乱码,中文乱码,仪表盘乱码解决 Zabbix7.2&Zabbix7.4 具体操作: 乌班图2204安装nginx版本的zabbix 进入 /usr/share/fonts/truetype/dejavu 注:不需要动配置文件 之前的DejaVuSans.ttf文件重命名为DejaVuSans.ttf.bak 把windows复制黑体字体文件到 /usr/share/fonts/truetype/dejavu 并且重命名为DejaVuSans.ttf 然后刷新前端界面即可 Zabbix4.4 1、在C:\Windows\Fonts 中找到字体文件,如黑体(simhei.ttf), 2、将字体文件上传到服务器,注意文件名称全部要小写 字体文件存放位置: /usr/share/zabbix/assets/fonts (注意,微软的字体后缀可能是ttc或者TTF,要改为ttf) 3、修改配置文件: /usr/share/zabbix/include/defines.inc.php define('ZBX_GRAPH_FONT_NAME', 'simhei'); // font file name...define('ZBX_FONT_NAME', 'simhei'); 4、重启zabbix-server即可 systemctl restart zabbix-server 5、如果不行,直接重启主机即可

zabbix4.0-4.4-5.0-5.4-6.0-7.0-7.2-7.4乱码,中文乱码,仪表盘乱码解决 Zabbix7.2&Zabbix7.4 具体操作: 乌班图2204安装nginx版本的zabbix 进入 /usr/share/fonts/truetype/dejavu 注:不需要动配置文件 之前的DejaVuSans.ttf文件重命名为DejaVuSans.ttf.bak 把windows复制黑体字体文件到 /usr/share/fonts/truetype/dejavu 并且重命名为DejaVuSans.ttf 然后刷新前端界面即可 Zabbix4.4 1、在C:\Windows\Fonts 中找到字体文件,如黑体(simhei.ttf), 2、将字体文件上传到服务器,注意文件名称全部要小写 字体文件存放位置: /usr/share/zabbix/assets/fonts (注意,微软的字体后缀可能是ttc或者TTF,要改为ttf) 3、修改配置文件: /usr/share/zabbix/include/defines.inc.php define('ZBX_GRAPH_FONT_NAME', 'simhei'); // font file name...define('ZBX_FONT_NAME', 'simhei'); 4、重启zabbix-server即可 systemctl restart zabbix-server 5、如果不行,直接重启主机即可