找到

9

篇与

高级网络工程师

相关的结果

- 第 2 页

-

BGP-LS BGP-LS的背景 在传统网络中: IGP协议(如OSPF、IS-IS):负责域内链路状态信息的收集和路由计算,但仅限于单个自治系统(AS)内部。 BGP协议:负责跨AS的路由信息交换,但仅传递路径(AS-Path)和前缀可达性,无法提供详细的拓扑信息。 问题: 当需要实现跨域的流量工程(如优化跨国网络路径)或集中式SDN控制时,缺乏全局网络拓扑视图,难以动态规划最优路径。 BGP-LS的诞生: 通过扩展BGP协议(RFC 7752),使其能够携带链路状态信息,将分散的拓扑数据汇总到控制器,实现全局网络感知。 BGP-LS的核心功能 拓扑信息收集: 将OSPF、IS-IS等协议中的链路状态数据(如节点、链路、前缀、带宽、延迟)转换为BGP消息。 跨域传输: 通过BGP会话将拓扑信息传递到其他AS或集中式控制器(如SDN控制器)。 标准化格式: 使用统一的TLV(Type-Length-Value)结构描述网络元素(节点、链路、前缀)。 BGP-LS的工作原理 (1) 信息采集 路由器(或支持BGP-LS的设备)将本地IGP协议(OSPF/IS-IS)的链路状态数据库(LSDB)转换为BGP-LS消息。 转换内容包括: 节点信息:路由器ID、AS号、角色(如ABR、ASBR)。 链路信息:两端节点、接口IP、带宽、度量值(Metric)、流量负载等。 前缀信息:子网地址、掩码、关联节点等。 (2) 信息分发 通过BGP会话将链路状态信息发送给指定对等体(如SDN控制器)。 BGP-LS使用新的地址族(AFI=16388, SAFI=71)标识链路状态数据。 (3) 控制器处理 SDN控制器(如ONOS、OpenDaylight)接收并整合多域的BGP-LS数据,构建全局拓扑视图。 基于全局拓扑,控制器可执行流量工程、路径计算(如通过PCE)或动态路由策略。 BGP-LS vs. 传统BGP 特性 传统BGP BGP-LS 数据内容 AS路径、前缀可达性 节点、链路、前缀的详细状态信息 用途 路由决策 拓扑收集与上报 作用范围 跨AS路由交换 跨域拓扑信息汇总 控制平面 分布式路由决策 集中式控制(SDN) BGP-LS的应用场景 SDN网络: 控制器通过BGP-LS获取全网拓扑,实现集中式路径计算(如Segment Routing流量引导)。 跨域流量工程: 运营商通过BGP-LS收集多AS的链路状态,优化国际骨干网的带宽利用率。 网络自动化: 结合AI/ML分析拓扑数据,预测拥塞并动态调整路由。 5G网络切片: 根据实时拓扑状态为不同切片分配网络资源。 BGP-LS的优势 全局视角:打破传统IGP的域内限制,提供跨AS的拓扑可见性。 标准化:基于RFC 7752,兼容多厂商设备(如Cisco、Juniper、华为均支持)。 灵活性:支持多种链路状态源(OSPFv2/v3、IS-IS、物理/虚拟链路)。 挑战与限制 数据规模:大规模网络的拓扑信息可能导致BGP消息过载。 安全性:跨域共享拓扑可能暴露网络细节,需结合加密和策略过滤。 兼容性:旧设备可能不支持BGP-LS扩展。 示例配置(简化的网络架构) 文字 `[AS 100 Router] └─ 运行OSPF,收集域内拓扑 └─ 配置BGP-LS,将OSPF LSDB转换为BGP-LS消息 └─ 通过BGP会话上报给SDN控制器(IP: 10.0.0.100)` `[SDN Controller] └─ 监听BGP-LS会话,接收并存储全局拓扑 └─ 计算最优路径(如最短延迟路径) └─ 下发流表至路由器(如通过PCEP或OpenFlow)。`

BGP-LS BGP-LS的背景 在传统网络中: IGP协议(如OSPF、IS-IS):负责域内链路状态信息的收集和路由计算,但仅限于单个自治系统(AS)内部。 BGP协议:负责跨AS的路由信息交换,但仅传递路径(AS-Path)和前缀可达性,无法提供详细的拓扑信息。 问题: 当需要实现跨域的流量工程(如优化跨国网络路径)或集中式SDN控制时,缺乏全局网络拓扑视图,难以动态规划最优路径。 BGP-LS的诞生: 通过扩展BGP协议(RFC 7752),使其能够携带链路状态信息,将分散的拓扑数据汇总到控制器,实现全局网络感知。 BGP-LS的核心功能 拓扑信息收集: 将OSPF、IS-IS等协议中的链路状态数据(如节点、链路、前缀、带宽、延迟)转换为BGP消息。 跨域传输: 通过BGP会话将拓扑信息传递到其他AS或集中式控制器(如SDN控制器)。 标准化格式: 使用统一的TLV(Type-Length-Value)结构描述网络元素(节点、链路、前缀)。 BGP-LS的工作原理 (1) 信息采集 路由器(或支持BGP-LS的设备)将本地IGP协议(OSPF/IS-IS)的链路状态数据库(LSDB)转换为BGP-LS消息。 转换内容包括: 节点信息:路由器ID、AS号、角色(如ABR、ASBR)。 链路信息:两端节点、接口IP、带宽、度量值(Metric)、流量负载等。 前缀信息:子网地址、掩码、关联节点等。 (2) 信息分发 通过BGP会话将链路状态信息发送给指定对等体(如SDN控制器)。 BGP-LS使用新的地址族(AFI=16388, SAFI=71)标识链路状态数据。 (3) 控制器处理 SDN控制器(如ONOS、OpenDaylight)接收并整合多域的BGP-LS数据,构建全局拓扑视图。 基于全局拓扑,控制器可执行流量工程、路径计算(如通过PCE)或动态路由策略。 BGP-LS vs. 传统BGP 特性 传统BGP BGP-LS 数据内容 AS路径、前缀可达性 节点、链路、前缀的详细状态信息 用途 路由决策 拓扑收集与上报 作用范围 跨AS路由交换 跨域拓扑信息汇总 控制平面 分布式路由决策 集中式控制(SDN) BGP-LS的应用场景 SDN网络: 控制器通过BGP-LS获取全网拓扑,实现集中式路径计算(如Segment Routing流量引导)。 跨域流量工程: 运营商通过BGP-LS收集多AS的链路状态,优化国际骨干网的带宽利用率。 网络自动化: 结合AI/ML分析拓扑数据,预测拥塞并动态调整路由。 5G网络切片: 根据实时拓扑状态为不同切片分配网络资源。 BGP-LS的优势 全局视角:打破传统IGP的域内限制,提供跨AS的拓扑可见性。 标准化:基于RFC 7752,兼容多厂商设备(如Cisco、Juniper、华为均支持)。 灵活性:支持多种链路状态源(OSPFv2/v3、IS-IS、物理/虚拟链路)。 挑战与限制 数据规模:大规模网络的拓扑信息可能导致BGP消息过载。 安全性:跨域共享拓扑可能暴露网络细节,需结合加密和策略过滤。 兼容性:旧设备可能不支持BGP-LS扩展。 示例配置(简化的网络架构) 文字 `[AS 100 Router] └─ 运行OSPF,收集域内拓扑 └─ 配置BGP-LS,将OSPF LSDB转换为BGP-LS消息 └─ 通过BGP会话上报给SDN控制器(IP: 10.0.0.100)` `[SDN Controller] └─ 监听BGP-LS会话,接收并存储全局拓扑 └─ 计算最优路径(如最短延迟路径) └─ 下发流表至路由器(如通过PCEP或OpenFlow)。` -

VXLAN部署实战:基于EVPN的多租户数据中心网络设计 一、前言 随着数据中心虚拟化和多租户需求的增长,传统VLAN架构已逐渐难以满足灵活性、可扩展性和隔离性的要求。VXLAN(Virtual Extensible LAN)作为一种Overlay技术,结合EVPN控制平面,已成为现代数据中心的主流方案。 本文将基于真实部署案例,剖析EVPN VXLAN的核心设计理念、配置要点及排错思路。 二、网络架构设计 网络拓扑(简化示意) +------------------+ | Spine1 | +------------------+ / \ +------------------+ +------------------+ | Leaf1 | | Leaf2 | | (VTEP + EVPN) | | (VTEP + EVPN) | +------------------+ +------------------+ | | [Tenant A] [Tenant B]Spine-Leaf架构:水平扩展 Leaf即VTEP:终结VXLAN隧道 BGP EVPN:作为控制平面 M-LAG/ESI:实现多活网关 三、配置要点(以Huawei设备为例) 创建EVPN实例与VXLAN隧道 bgp 100 ipv4-family vpnv4 peer 10.1.1.2 enable peer 10.1.1.2 send-community both l2vpn-family evpn peer 10.1.1.2 enable 配置NVE接口 { interface Nve1 source-interface Loopback0 vni 10010 evpn } VXLAN和VLAN的映射关系 bash 复制 编辑 bridge-domain 10 vxlan vni 10010 vlan 10 四、关键设计理念 EVPN vs Multicast Flooding EVPN使用BGP进行MAC地址和ARP广播信息的分发,取代了传统基于组播的Flood & Learn机制,网络收敛更快,稳定性更高。 Overlay与Underlay解耦 Underlay使用OSPF/BGP建立IP网络 Overlay使用VXLAN承载二层数据 网络迁移、扩展不再依赖物理拓扑调整 VTEP Loopback IP作为标识符 Loopback口用于VXLAN隧道端点标识,可实现业务与物理接口解耦,提高灵活性与冗余性。 五、排错技巧 场景 检查点 VXLAN不通 NVE源接口地址是否配置正确? EVPN邻居未建立 BGP邻居IP是否通、VPNv4/EVPN族是否enable? 虚拟机不通 MAC地址是否在EVPN路由表中正确传播? 六、部署经验总结 Loopback规划要统一,避免多租户混乱; BGP社区+路由策略可以用于精细化隔离; 建议开启MAC学习限速,防止L2攻击; 实际部署中推荐配合网络自动化工具(如Ansible)实现批量化配置和变更。 七、结语 EVPN VXLAN的部署并非只是配置几个命令,而是涉及Overlay架构的整体理解和规划能力。通过本次实战,我们不仅实现了多租户的灵活隔离,也验证了EVPN架构在大规模网络中的稳定性。 未来网络是Overlay的世界,而你必须成为这张网络的建筑师。

VXLAN部署实战:基于EVPN的多租户数据中心网络设计 一、前言 随着数据中心虚拟化和多租户需求的增长,传统VLAN架构已逐渐难以满足灵活性、可扩展性和隔离性的要求。VXLAN(Virtual Extensible LAN)作为一种Overlay技术,结合EVPN控制平面,已成为现代数据中心的主流方案。 本文将基于真实部署案例,剖析EVPN VXLAN的核心设计理念、配置要点及排错思路。 二、网络架构设计 网络拓扑(简化示意) +------------------+ | Spine1 | +------------------+ / \ +------------------+ +------------------+ | Leaf1 | | Leaf2 | | (VTEP + EVPN) | | (VTEP + EVPN) | +------------------+ +------------------+ | | [Tenant A] [Tenant B]Spine-Leaf架构:水平扩展 Leaf即VTEP:终结VXLAN隧道 BGP EVPN:作为控制平面 M-LAG/ESI:实现多活网关 三、配置要点(以Huawei设备为例) 创建EVPN实例与VXLAN隧道 bgp 100 ipv4-family vpnv4 peer 10.1.1.2 enable peer 10.1.1.2 send-community both l2vpn-family evpn peer 10.1.1.2 enable 配置NVE接口 { interface Nve1 source-interface Loopback0 vni 10010 evpn } VXLAN和VLAN的映射关系 bash 复制 编辑 bridge-domain 10 vxlan vni 10010 vlan 10 四、关键设计理念 EVPN vs Multicast Flooding EVPN使用BGP进行MAC地址和ARP广播信息的分发,取代了传统基于组播的Flood & Learn机制,网络收敛更快,稳定性更高。 Overlay与Underlay解耦 Underlay使用OSPF/BGP建立IP网络 Overlay使用VXLAN承载二层数据 网络迁移、扩展不再依赖物理拓扑调整 VTEP Loopback IP作为标识符 Loopback口用于VXLAN隧道端点标识,可实现业务与物理接口解耦,提高灵活性与冗余性。 五、排错技巧 场景 检查点 VXLAN不通 NVE源接口地址是否配置正确? EVPN邻居未建立 BGP邻居IP是否通、VPNv4/EVPN族是否enable? 虚拟机不通 MAC地址是否在EVPN路由表中正确传播? 六、部署经验总结 Loopback规划要统一,避免多租户混乱; BGP社区+路由策略可以用于精细化隔离; 建议开启MAC学习限速,防止L2攻击; 实际部署中推荐配合网络自动化工具(如Ansible)实现批量化配置和变更。 七、结语 EVPN VXLAN的部署并非只是配置几个命令,而是涉及Overlay架构的整体理解和规划能力。通过本次实战,我们不仅实现了多租户的灵活隔离,也验证了EVPN架构在大规模网络中的稳定性。 未来网络是Overlay的世界,而你必须成为这张网络的建筑师。 -

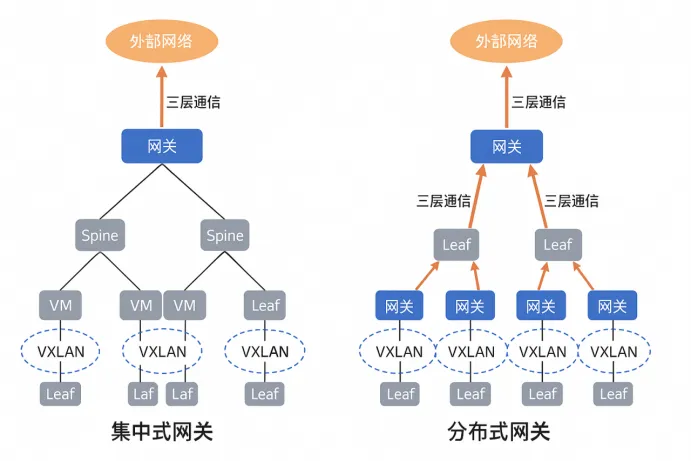

集中式网关与分布式网 在 VXLAN(Virtual Extensible LAN)网络中,“集中式网关”和“分布式网关”是两种不同的三层互通架构方式,主要用于实现VXLAN网络与外部网络(或不同VXLAN段之间)的通信(即L3网关功能)。以下将从原理、实现方式、性能、扩展性、安全性、适用场景和优缺点等角度做详细分析: 🧠 一、基本概念回顾 VXLAN简介 VXLAN 是一种覆盖网络协议,用于在二层网络之上封装三层网络,实现大规模虚拟化网络部署。其核心组件包括: VTEP(VXLAN Tunnel Endpoint):VXLAN封装/解封装的端点。 VNID(VXLAN Network Identifier):虚拟网络的标识,用于实现多租户隔离。 Overlay Network:逻辑网络,用于VM/容器等之间的互联。 Underlay Network:物理IP网络,承载封装后的VXLAN数据包。 VXLAN中的三层互通(L3 Gateway) 在 VXLAN 中,不同VNID之间的通信、VXLAN网络与外部物理网络的通信,都需要通过“VXLAN网关”实现三层转发。 🏗️ 二、集中式网关与分布式网关的架构原理 项目集中式网关分布式网关网关位置集中部署在1\~2台核心交换机或设备上分布在每个Leaf交换机(或VTEP)上三层转发实现位置所有三层互通请求都经过这1\~2台网关设备每个交换机/节点自身就能完成本地三层转发L2/L3边界角色核心设备作为L2/L3边界点每个VTEP都实现L2/L3边界⚙️ 三、技术实现方式 集中式网关实现方式 集中部署核心交换机(如ToR上层的Spine层或专用网关设备)。 VXLAN报文由Leaf交换机或VTEP发送到这台核心网关,由其执行VXLAN解封装和L3转发,然后重新封装。 典型部署中通常配置 Symmetric Routing(对称路由)。 使用 EVPN(BGP EVPN)作为控制平面同步ARP/MAC/IP信息。 分布式网关实现方式 每个VTEP/Leaf交换机本身就支持VXLAN网关功能(EVPN Type 5)。 这些设备维护完整的 ARP/MAC/IP 路由表,能够本地执行VXLAN解封装、L3转发和封装。 要求所有Leaf之间建立BGP EVPN邻居关系,并同步L3路由信息(包括Type 5 Prefix Route)。 🚀 四、性能与扩展性对比 项目集中式网关分布式网关网络路径所有L3流量都需经中心网关设备绕行(流量回流)L3流量在源/目的VTEP本地完成转发,避免绕行带宽瓶颈容易形成网络瓶颈,集中网关的带宽、CPU受限吞吐能力线性扩展,带宽分布式共享ARP/MAC限制中心网关需维护所有VNID的ARP/MAC信息,规模受限每个Leaf只维护相关表项,减轻资源压力扩展能力横向扩展性差,扩容复杂(需引入新核心设备)扩展性好,增加Leaf设备即可线性扩展延迟高,尤其是南北向或跨租户通信低,因转发本地化,减少转发跳数🔐 五、安全性与故障容错 项目集中式网关分布式网关故障影响范围集中网关故障将影响所有L3互通个别Leaf故障只影响该节点,其他节点不受影响冗余与备份需配置双活或主备(如vPC、VRRP)天然高可用,多个Leaf互为备份攻击防护便于统一配置ACL、防火墙等安全策略需在每个Leaf节点统一部署策略或借助SDN控制器下发策略一致性配置简单统一要求控制平面能自动同步策略,配置一致性要求高🌍 六、典型应用场景 场景 推荐架构 原因说明 中小型数据中心 集中式网关 网络规模小、VNID数量少,集中管理简便,易于部署 大型云平台 / 多租户环境 分布式网关 高并发、大量租户、节点众多,需高扩展性和高可用性 需要高性能转发 分布式网关 本地三层转发避免绕行,显著降低延迟 迁移兼容传统网络 集中式网关 可作为传统核心三层网络的过渡或兼容层 ✅ 七、优缺点对比总结 对比维度集中式网关分布式网关架构复杂度简单:配置集中复杂:每节点需配置路由策略性能受限于中心节点,转发路径不优高性能,本地转发扩展性差,中心设备资源瓶颈好,可线性扩展可靠性单点故障风险高高可用,故障域小部署成本低(设备少)高(节点多需支持L3 Gateway)管理复杂度简单:中心化策略配置高:需要自动化控制面统一策略下发适合场景中小型、传统数据中心大型、公有云/私有云、SDN/云原生环境🎯 总结建议: 集中式网关适合对性能和可用性要求不高的场景,如传统数据中心或小型云环境,管理简便,部署成本低; 分布式网关适合现代大规模云数据中心、高密多租户环境或容器化平台,可实现弹性扩展和本地L3转发,具备更高的性能和可靠性,但对控制面要求更高。 image.png图片 image.png图片

集中式网关与分布式网 在 VXLAN(Virtual Extensible LAN)网络中,“集中式网关”和“分布式网关”是两种不同的三层互通架构方式,主要用于实现VXLAN网络与外部网络(或不同VXLAN段之间)的通信(即L3网关功能)。以下将从原理、实现方式、性能、扩展性、安全性、适用场景和优缺点等角度做详细分析: 🧠 一、基本概念回顾 VXLAN简介 VXLAN 是一种覆盖网络协议,用于在二层网络之上封装三层网络,实现大规模虚拟化网络部署。其核心组件包括: VTEP(VXLAN Tunnel Endpoint):VXLAN封装/解封装的端点。 VNID(VXLAN Network Identifier):虚拟网络的标识,用于实现多租户隔离。 Overlay Network:逻辑网络,用于VM/容器等之间的互联。 Underlay Network:物理IP网络,承载封装后的VXLAN数据包。 VXLAN中的三层互通(L3 Gateway) 在 VXLAN 中,不同VNID之间的通信、VXLAN网络与外部物理网络的通信,都需要通过“VXLAN网关”实现三层转发。 🏗️ 二、集中式网关与分布式网关的架构原理 项目集中式网关分布式网关网关位置集中部署在1\~2台核心交换机或设备上分布在每个Leaf交换机(或VTEP)上三层转发实现位置所有三层互通请求都经过这1\~2台网关设备每个交换机/节点自身就能完成本地三层转发L2/L3边界角色核心设备作为L2/L3边界点每个VTEP都实现L2/L3边界⚙️ 三、技术实现方式 集中式网关实现方式 集中部署核心交换机(如ToR上层的Spine层或专用网关设备)。 VXLAN报文由Leaf交换机或VTEP发送到这台核心网关,由其执行VXLAN解封装和L3转发,然后重新封装。 典型部署中通常配置 Symmetric Routing(对称路由)。 使用 EVPN(BGP EVPN)作为控制平面同步ARP/MAC/IP信息。 分布式网关实现方式 每个VTEP/Leaf交换机本身就支持VXLAN网关功能(EVPN Type 5)。 这些设备维护完整的 ARP/MAC/IP 路由表,能够本地执行VXLAN解封装、L3转发和封装。 要求所有Leaf之间建立BGP EVPN邻居关系,并同步L3路由信息(包括Type 5 Prefix Route)。 🚀 四、性能与扩展性对比 项目集中式网关分布式网关网络路径所有L3流量都需经中心网关设备绕行(流量回流)L3流量在源/目的VTEP本地完成转发,避免绕行带宽瓶颈容易形成网络瓶颈,集中网关的带宽、CPU受限吞吐能力线性扩展,带宽分布式共享ARP/MAC限制中心网关需维护所有VNID的ARP/MAC信息,规模受限每个Leaf只维护相关表项,减轻资源压力扩展能力横向扩展性差,扩容复杂(需引入新核心设备)扩展性好,增加Leaf设备即可线性扩展延迟高,尤其是南北向或跨租户通信低,因转发本地化,减少转发跳数🔐 五、安全性与故障容错 项目集中式网关分布式网关故障影响范围集中网关故障将影响所有L3互通个别Leaf故障只影响该节点,其他节点不受影响冗余与备份需配置双活或主备(如vPC、VRRP)天然高可用,多个Leaf互为备份攻击防护便于统一配置ACL、防火墙等安全策略需在每个Leaf节点统一部署策略或借助SDN控制器下发策略一致性配置简单统一要求控制平面能自动同步策略,配置一致性要求高🌍 六、典型应用场景 场景 推荐架构 原因说明 中小型数据中心 集中式网关 网络规模小、VNID数量少,集中管理简便,易于部署 大型云平台 / 多租户环境 分布式网关 高并发、大量租户、节点众多,需高扩展性和高可用性 需要高性能转发 分布式网关 本地三层转发避免绕行,显著降低延迟 迁移兼容传统网络 集中式网关 可作为传统核心三层网络的过渡或兼容层 ✅ 七、优缺点对比总结 对比维度集中式网关分布式网关架构复杂度简单:配置集中复杂:每节点需配置路由策略性能受限于中心节点,转发路径不优高性能,本地转发扩展性差,中心设备资源瓶颈好,可线性扩展可靠性单点故障风险高高可用,故障域小部署成本低(设备少)高(节点多需支持L3 Gateway)管理复杂度简单:中心化策略配置高:需要自动化控制面统一策略下发适合场景中小型、传统数据中心大型、公有云/私有云、SDN/云原生环境🎯 总结建议: 集中式网关适合对性能和可用性要求不高的场景,如传统数据中心或小型云环境,管理简便,部署成本低; 分布式网关适合现代大规模云数据中心、高密多租户环境或容器化平台,可实现弹性扩展和本地L3转发,具备更高的性能和可靠性,但对控制面要求更高。 image.png图片 image.png图片 -

第二篇:网络工程师的自保指南-防甩锅(巨详细版) 🛡️ 网络工程师的甩锅与自保指南(超详细实战版) 作者:鼕鼕 🌅 前言: 在 IT 行业有条铁律:只要出现问题,所有人都会先怀疑网络。 业务卡了 → 网不行 数据库慢了 → 网不行 登录失败 → 网不行 访问报错 → 网不行 延迟高 → 网不行 应用挂了 → 网不行 所以网络工程师真正的生存能力,不是会多少协议、多少命令, 而是这四个字:有理有据。 甩锅不是推责任,而是用证据保护边界,用事实让对方继续排查, 让真正的锅回到真正的位置。 ======================================== 🧱 第一章:没有证据=背锅,有证据=无责 真正能保护你的不是吵架,而是“九证俱全”排查体系: 网络问题千千万,以下仅为部分案例 【证据 1:接口状态】 Huawei: display interface XGigabitEthernet1/0/XX display transceiver interface XGigabitEthernet1/0/XX Cisco: show interface g1/0/XX show interface transceiver details 检查: 是否 up/down 是否 flap 光功率是否异常 CRC/error 是否爆增 (接口健康 = 60% 不是网络问题) 【证据 2:从网关 ping 服务器】 ping -a 源IP 目标IP RTT 稳定、0% 丢包 → 网络链路正常 【证据 3:traceroute】 路径正常、跳数正常 → 路由稳定 【证据 4:ARP/MAC 稳定性】 display arp all | include x.x.x.x display mac-address | include 接口 MAC/ARP 稳定 → 二层无问题 【证据 5:路由表】 display ip routing-table | include 目标网段 路由正常 → 三层无问题 【证据 6:设备 CPU/内存】 display cpu-usage display memory-usage CPU 正常 → 非网络性能瓶颈 【证据 7:监控图】 流量图 丢包趋势图 抖动图 flap 图 syslog 告警 (最硬证据:图表不会撒谎) 【证据 8:日志】 display logbuffer 【证据 9:变更记录】 “网络今日无变更” = 直接无敌 ======================================== 🧱 第二章:典型故障的“原路退回语句” 🎯 场景 1:业务访问慢(99% 是应用问题) 网络侧 RTT 全程 1ms,无丢包。 “网络健康,建议从应用侧响应耗时继续排查。” 🎯 场景 2:部分服务器正常、部分不正常 “同网段仅这台异常,网络路径一致,初判目标服务器自身问题。” 🎯 场景 3:怀疑防火墙拦截 检查: firewall session session hitcount nc / telnet / curl 端口测试 如果 session 建立成功: “策略未拦截,安全设备正常。” 🎯 场景 4:VPN/IPSec 连接不上 多半是: 证书过期 密钥不一致 时钟不同步 协议不兼容 标准说法: “链路正常,请检查加密参数及证书有效期。” 🎯 场景 5:数据库访问慢 网络 RTT = 1ms 数据库响应 = 700ms → 问题不在网络。 “网络延迟稳定,数据库响应偏高,请 DBA 排查。” 🎯 场景 6:凌晨业务抖动 对方怀疑网络。 你直接用“时间线反杀”: 10:20 - 10:50:业务异常 10:20 - 10:50:网络无波动 “问题时间与网络侧无关联。” 🎯 场景 7:负载均衡不均 “RealServer 状态不一致,建议从应用健康度排查。” ======================================== 🧱 第三章:常见“锅”分类与排查路径 【锅 1:应用问题】 表现: 只有特定接口慢 CPU/线程池打满 GC 暴增 业务 QPS 激增 甩锅标准句: “网络层延迟正常,本次表现为应用处理耗时偏高。” 【锅 2:服务器问题】 表现: 单台服务器异常 iptables 误拦截 主机路由错误 NIC 网卡异常 句式: “同网段其他服务器正常,仅此机器异常。” 【锅 3:安全设备问题】 表现: 防火墙 session 未建立 NAT session 被清除 IPS 命中策略 超时丢包 句式: “安全策略命中/会话未建立,请安全侧继续排查。” 【锅 4:数据库问题】 表现: SQL 耗时高 锁等待 连接数溢出 存储 IO 慢 句式: “网络 RTT 正常,DB 响应耗时偏高。” 【锅 5:客户端/前端问题】 表现: 偶发卡顿 WiFi 不稳 浏览器缓存 终端带宽不足 句式: “网络链路全程健康,请从终端链路继续排查。” ======================================== 🧱 第四章:防火墙锅的专业反击(重点) 【检查 1:策略命中】 display firewall policy hitcount 未命中策略 → 应用没发包 命中 deny → 防火墙问题 命中 permit → 防火墙没问题 【检查 2:会话表】 display firewall session table source x.x.x.x 有 session → 未拦截 无 session → 没发包 / 服务没监听 / 路由不通 【检查 3:NAT 会话】 display firewall nat-session 如果 NAT 被清理 → 问安全组 【检查 4:IPS/AV 拦截】 display ips log 如果命中策略 → “安全侧策略触发拦截” 【终极甩锅句式】 “安全设备侧策略正常、会话建立成功,本次非安全设备原因。” ======================================== 🧱 第五章:网络工程师的“防锅边界” ✔ 网络负责:能到达 ✘ 不负责:服务能处理 ✔ 网络负责:路径正常 ✘ 不负责:应用逻辑正确 ✔ 网络负责:连通性 ✘ 不负责:CPU 内存负载 ✔ 网络负责:二三层 ✘ 不负责:七层业务 ✔ 网络负责:链路 ✘ 不负责:业务超时 边界越清晰,锅越不可能落你头上。 ======================================== 🛡 第六章:自保四神器(必学) 🧿 1. 截图 所有命令结果截图留存。 🧿 2. 监控图 “图不会骗你,也不会骗领导。” 🧿 3. 变更记录 无变更 = 直接无解锅 🧿 4. 对齐时间 只要说出一句: “我们对下时间点。” 对方立刻沉默。 ======================================== 🌈 结语: 网络工程师不是靠吵赢的,也不是靠硬刚赢的。 是靠: 证据 数据 逻辑 监控 边界 有理有据,就没有锅。 证据链齐全,所有锅都自动“原路返回”。 愿你每一次排障,都能做到: 【不背锅】【不冤枉】【不受气】【不被甩锅】

第二篇:网络工程师的自保指南-防甩锅(巨详细版) 🛡️ 网络工程师的甩锅与自保指南(超详细实战版) 作者:鼕鼕 🌅 前言: 在 IT 行业有条铁律:只要出现问题,所有人都会先怀疑网络。 业务卡了 → 网不行 数据库慢了 → 网不行 登录失败 → 网不行 访问报错 → 网不行 延迟高 → 网不行 应用挂了 → 网不行 所以网络工程师真正的生存能力,不是会多少协议、多少命令, 而是这四个字:有理有据。 甩锅不是推责任,而是用证据保护边界,用事实让对方继续排查, 让真正的锅回到真正的位置。 ======================================== 🧱 第一章:没有证据=背锅,有证据=无责 真正能保护你的不是吵架,而是“九证俱全”排查体系: 网络问题千千万,以下仅为部分案例 【证据 1:接口状态】 Huawei: display interface XGigabitEthernet1/0/XX display transceiver interface XGigabitEthernet1/0/XX Cisco: show interface g1/0/XX show interface transceiver details 检查: 是否 up/down 是否 flap 光功率是否异常 CRC/error 是否爆增 (接口健康 = 60% 不是网络问题) 【证据 2:从网关 ping 服务器】 ping -a 源IP 目标IP RTT 稳定、0% 丢包 → 网络链路正常 【证据 3:traceroute】 路径正常、跳数正常 → 路由稳定 【证据 4:ARP/MAC 稳定性】 display arp all | include x.x.x.x display mac-address | include 接口 MAC/ARP 稳定 → 二层无问题 【证据 5:路由表】 display ip routing-table | include 目标网段 路由正常 → 三层无问题 【证据 6:设备 CPU/内存】 display cpu-usage display memory-usage CPU 正常 → 非网络性能瓶颈 【证据 7:监控图】 流量图 丢包趋势图 抖动图 flap 图 syslog 告警 (最硬证据:图表不会撒谎) 【证据 8:日志】 display logbuffer 【证据 9:变更记录】 “网络今日无变更” = 直接无敌 ======================================== 🧱 第二章:典型故障的“原路退回语句” 🎯 场景 1:业务访问慢(99% 是应用问题) 网络侧 RTT 全程 1ms,无丢包。 “网络健康,建议从应用侧响应耗时继续排查。” 🎯 场景 2:部分服务器正常、部分不正常 “同网段仅这台异常,网络路径一致,初判目标服务器自身问题。” 🎯 场景 3:怀疑防火墙拦截 检查: firewall session session hitcount nc / telnet / curl 端口测试 如果 session 建立成功: “策略未拦截,安全设备正常。” 🎯 场景 4:VPN/IPSec 连接不上 多半是: 证书过期 密钥不一致 时钟不同步 协议不兼容 标准说法: “链路正常,请检查加密参数及证书有效期。” 🎯 场景 5:数据库访问慢 网络 RTT = 1ms 数据库响应 = 700ms → 问题不在网络。 “网络延迟稳定,数据库响应偏高,请 DBA 排查。” 🎯 场景 6:凌晨业务抖动 对方怀疑网络。 你直接用“时间线反杀”: 10:20 - 10:50:业务异常 10:20 - 10:50:网络无波动 “问题时间与网络侧无关联。” 🎯 场景 7:负载均衡不均 “RealServer 状态不一致,建议从应用健康度排查。” ======================================== 🧱 第三章:常见“锅”分类与排查路径 【锅 1:应用问题】 表现: 只有特定接口慢 CPU/线程池打满 GC 暴增 业务 QPS 激增 甩锅标准句: “网络层延迟正常,本次表现为应用处理耗时偏高。” 【锅 2:服务器问题】 表现: 单台服务器异常 iptables 误拦截 主机路由错误 NIC 网卡异常 句式: “同网段其他服务器正常,仅此机器异常。” 【锅 3:安全设备问题】 表现: 防火墙 session 未建立 NAT session 被清除 IPS 命中策略 超时丢包 句式: “安全策略命中/会话未建立,请安全侧继续排查。” 【锅 4:数据库问题】 表现: SQL 耗时高 锁等待 连接数溢出 存储 IO 慢 句式: “网络 RTT 正常,DB 响应耗时偏高。” 【锅 5:客户端/前端问题】 表现: 偶发卡顿 WiFi 不稳 浏览器缓存 终端带宽不足 句式: “网络链路全程健康,请从终端链路继续排查。” ======================================== 🧱 第四章:防火墙锅的专业反击(重点) 【检查 1:策略命中】 display firewall policy hitcount 未命中策略 → 应用没发包 命中 deny → 防火墙问题 命中 permit → 防火墙没问题 【检查 2:会话表】 display firewall session table source x.x.x.x 有 session → 未拦截 无 session → 没发包 / 服务没监听 / 路由不通 【检查 3:NAT 会话】 display firewall nat-session 如果 NAT 被清理 → 问安全组 【检查 4:IPS/AV 拦截】 display ips log 如果命中策略 → “安全侧策略触发拦截” 【终极甩锅句式】 “安全设备侧策略正常、会话建立成功,本次非安全设备原因。” ======================================== 🧱 第五章:网络工程师的“防锅边界” ✔ 网络负责:能到达 ✘ 不负责:服务能处理 ✔ 网络负责:路径正常 ✘ 不负责:应用逻辑正确 ✔ 网络负责:连通性 ✘ 不负责:CPU 内存负载 ✔ 网络负责:二三层 ✘ 不负责:七层业务 ✔ 网络负责:链路 ✘ 不负责:业务超时 边界越清晰,锅越不可能落你头上。 ======================================== 🛡 第六章:自保四神器(必学) 🧿 1. 截图 所有命令结果截图留存。 🧿 2. 监控图 “图不会骗你,也不会骗领导。” 🧿 3. 变更记录 无变更 = 直接无解锅 🧿 4. 对齐时间 只要说出一句: “我们对下时间点。” 对方立刻沉默。 ======================================== 🌈 结语: 网络工程师不是靠吵赢的,也不是靠硬刚赢的。 是靠: 证据 数据 逻辑 监控 边界 有理有据,就没有锅。 证据链齐全,所有锅都自动“原路返回”。 愿你每一次排障,都能做到: 【不背锅】【不冤枉】【不受气】【不被甩锅】